Nesta tela, você pode escolher entre várias ferramentas de segurança. Clique em um link abaixo para saber mais.

Segurança

“MSEC: Segurança e auditoria do sistema” = Configurar segurança do sistema, permissões e auditoria

msecgui[43] é uma interface gráfica para o msec que permite configurar a segurança do seu sistema de acordo com duas abordagens:

Ele define o comportamento do sistema, enquanto o msec impõe modificações no sistema para torná-lo mais seguro.

Ele realiza verificações periódicas automaticamente no sistema para avisá-lo se algo parecer perigoso.

msec usa o conceito de "níveis de segurança", que são destinados a configurar um conjunto de permissões do sistema, que podem ser auditadas para mudanças ou aplicação. Vários deles são propostos pelo Mageia, mas você pode definir seus próprios níveis de segurança personalizados.

Veja a captura de tela acima

A primeira aba apresenta a lista das diferentes ferramentas de segurança, com um botão no lado direito para configurá-las:

Firewall, também encontrado no MCC / Segurança / Configurar seu firewall pessoal

Atualizações, também encontradas em MCC / Gerenciamento de software / Atualizar seu sistema

o próprio msec com algumas informações:

habilitado ou não

o nível de segurança base configurado

a data da última verificação periódica e um botão para ver um relatório detalhado, além de outro botão para executar as verificações agora.

Um clique na segunda aba ou no botão segurança leva à mesma tela mostrada abaixo.

Níveis de segurança:

Após marcar a caixa Habilitar a ferramenta MSEC, esta aba permite, com um duplo clique, escolher o nível de segurança que aparece em negrito. Se a caixa não estiver marcada, o nível « none » é aplicado. Os seguintes níveis estão disponíveis:

Nível none. Este nível é destinado se você não deseja usar o msec para controlar a segurança do sistema e prefere ajustá-lo por conta própria. Ele desabilita todas as verificações de segurança e não impõe restrições ou limites na configuração e nas configurações do sistema. Use este nível apenas se souber o que está fazendo, pois ele deixará seu sistema vulnerável a ataques.

Nível standard. Esta é a configuração padrão ao instalar e é destinada a usuários casuais. Ela restringe várias configurações do sistema e executa verificações de segurança diárias que detectam alterações em arquivos do sistema, contas do sistema e permissões de diretórios vulneráveis. (Este nível é semelhante aos níveis 2 e 3 das versões anteriores do msec).

Nível secure. Este nível é destinado quando você deseja garantir que seu sistema esteja seguro, mas ainda utilizável. Ele restringe ainda mais as permissões do sistema e executa verificações periódicas adicionais. Além disso, o acesso ao sistema é mais restrito. (Este nível é semelhante aos níveis 4 (High) e 5 (Paranoid) das versões antigas do msec).

Além desses níveis, são fornecidos diferentes níveis orientados a tarefas, como os fileserver , webserver e netbook. Esses níveis tentam pré-configurar a segurança do sistema de acordo com os casos de uso mais comuns.

Os dois últimos níveis chamados audit_daily e audit_weekly não são realmente níveis de segurança, mas sim ferramentas para verificações periódicas apenas.

Estes níveis são salvos em

/etc/security/msec/level.<nomedonivel>. Você pode

definir seus próprios níveis de segurança personalizados, salvando-os em

arquivos específicos chamados level.<nome_do_nível>,

localizados na pasta/etc/security/msec/. Esta função é

destinada a usuários avançados que precisam de uma configuração de sistema

personalizada ou mais segura.

Cuidado

Tenha em mente que os parâmetros modificados pelo usuário têm precedência sobre as configurações padrão.

Alertas de segurança:

Se marcar a caixa , os alertas de segurança gerados pelo msec serão enviados por e-mail local para o administrador de segurança nomeado no campo ao lado. Você pode preencher com um usuário local ou um endereço de e-mail completo (o e-mail local e o gerenciador de e-mail devem estar configurados adequadamente). Por fim, você pode receber os alertas de segurança diretamente em sua área de trabalho. Marque a caixa relevante para habilitar essa opção.

Importante

É fortemente recomendável habilitar a opção de alertas de segurança para

informar imediatamente o administrador de segurança sobre possíveis

problemas de segurança. Caso contrário, o administrador terá que verificar

regularmente os arquivos de log disponíveis em

/var/log/security.

Opções de segurança:

Criar um nível personalizado não é a única maneira de personalizar a

segurança do computador; também é possível usar as abas apresentadas aqui

depois para alterar qualquer opção que você desejar. A configuração atual

para o msec é armazenada em

/etc/security/msec/security.conf. Este arquivo contém o

nome do nível de segurança atual e a lista de todas as modificações feitas

nas opções.

Esta aba exibe todas as opções de segurança na coluna à esquerda, uma descrição na coluna central e seus valores atuais na coluna à direita.

Para modificar uma opção, dê um duplo clique sobre ela e uma nova janela aparecerá (veja a captura de tela abaixo). Ela exibe o nome da opção, uma breve descrição, os valores atual e padrão, e uma lista suspensa onde o novo valor pode ser selecionado. Clique no botão para validar a escolha.

Cuidado

Não se esqueça, ao sair do msecgui, de salvar definitivamente sua configuração usando o menu . Se tiver alterado as configurações, o msecgui permite visualizar as mudanças antes de salvá-las.

Esta aba exibe todas as opções de rede e funciona da mesma forma que a aba anterior

As verificações periódicas têm o objetivo de informar o administrador de segurança por meio de alertas de segurança sobre todas as situações que o msec considera potencialmente perigosas.

Esta aba exibe todas as verificações periódicas feitas pelo msec e sua frequência, caso a caixa esteja marcada. As alterações são feitas da mesma forma que nas abas anteriores.

Às vezes, as mensagens de alerta são de situações bem conhecidas e desejadas. Nesses casos, elas são desnecessárias e um desperdício de tempo para o administrador. Esta aba permite criar quantas exceções você desejar para evitar mensagens de alerta indesejadas. Ela está, obviamente, vazia na primeira execução do msec. A captura de tela abaixo mostra quatro exceções.

Para criar uma exceção, clique no botão

Selecione a verificação periódica desejada na lista suspensa chamada Verificação e, em seguida, insira a Exceção na área de texto. Adicionar uma exceção não é, obviamente, definitivo; você pode excluí-la usando o botão da aba Exceções ou modificá-la com um duplo clique.

Aba destinada à verificação e aplicação de permissões de arquivos e diretórios.

Assim como para a segurança, o msec possui diferentes níveis de permissões

(standard, secure, etc.), que são habilitados de acordo com o nível de

segurança escolhido. Você pode criar seus próprios níveis de permissões

personalizados, salvando-os em arquivos específicos chamados

perm.<nome_do_nivel> localizados na pasta

/etc/security/msec/. Esta função é destinada a usuários

avançados que requerem uma configuração personalizada. Também é possível

usar a aba apresentada aqui depois para alterar qualquer permissão que você

desejar. A configuração atual é armazenada em

/etc/security/msec/perms.conf. Este arquivo contém a

lista de todas as modificações feitas nas permissões.

As permissões padrão são visíveis como uma lista de regras (uma regra por linha). Você pode ver, no lado esquerdo, o arquivo ou pasta afetado pela regra, seguido pelo proprietário, pelo grupo e pelas permissões concedidas pela regra. Se, para uma regra específica:

se a caixa Forçar não estiver marcada, o msec apenas verifica se as permissões definidas para esta regra são respeitadas e envia uma mensagem de alerta caso não sejam, mas não faz nenhuma alteração.

se a caixa Forçar estiver marcada, o msec irá garantir o respeito pelas permissões na primeira verificação periódica e substituirá as permissões.

Importante

Para que isso funcione, a opção CHECK_PERMS na aba Verificações periódicas deve ser configurada adequadamente.

Para criar uma nova regra, clique no botão e preencha os campos conforme mostrado no exemplo abaixo. O caractere curinga * é permitido no campo Arquivo. "current" significa nenhuma modificação.

Clique no botão para validar a escolha e não se esqueça de, ao sair, salvar definitivamente sua configuração usando o menu . Se tiver alterado as configurações, o msecgui permite visualizar as mudanças antes de salvá-las.

Nota

Também é possível criar ou modificar as regras editando o arquivo de

configuração /etc/security/msec/perms.conf.

Cuidado

As alterações na aba Permissão (ou diretamente no arquivo de configuração) são consideradas na primeira verificação periódica (veja a opção CHECK_PERMS na aba Verificações periódicas). Se deseja que elas sejam aplicadas imediatamente, use o comando msecperms em um console com privilégios de root. Você pode usar o comando msecperms -p antes para verificar quais permissões serão alteradas pelo msecperms.

Cuidado

Não se esqueça de que, se você modificar as permissões em um console ou em um gerenciador de arquivos para um arquivo no qual a caixa Forçar está marcada na aba Permissões, o msecgui reverterá as permissões antigas após um tempo, de acordo com a configuração das opções CHECK_PERMS e CHECK_PERMS_ENFORCE na aba Verificações periódicas.

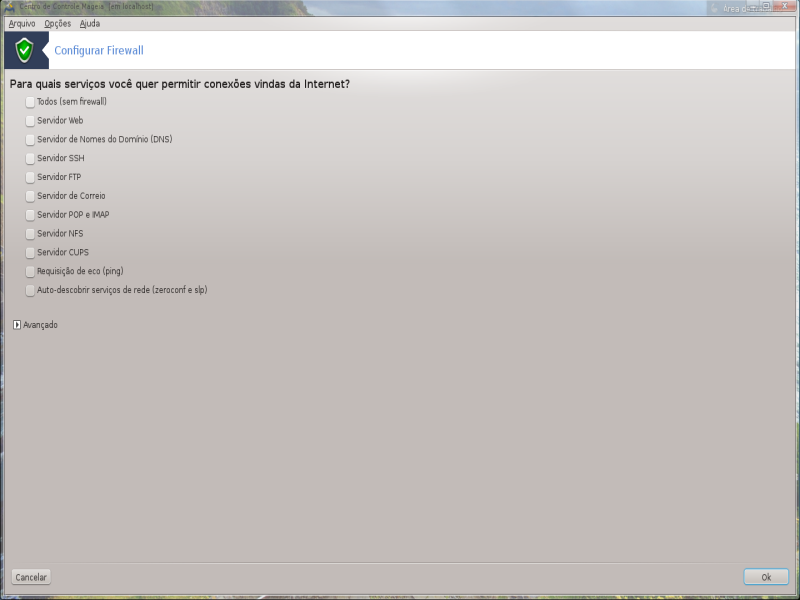

Esta ferramenta[44] está localizada na aba Segurança no Centro de Controle do Mageia, rotulada como "Configurar seu firewall pessoal". É a mesma ferramenta que está na primeira aba de "Configurar segurança do sistema, permissões e auditoria".

Um firewall básico é instalado por padrão com o Mageia. Todas as conexões de entrada do lado de fora são bloqueadas, a menos que sejam autorizadas. Na primeira tela acima, você pode selecionar os serviços para os quais as tentativas de conexão externas são aceitas. Para sua segurança, desmarque a primeira caixa - Tudo (sem firewall) - a menos que queira desabilitar o firewall, e marque apenas os serviços necessários.

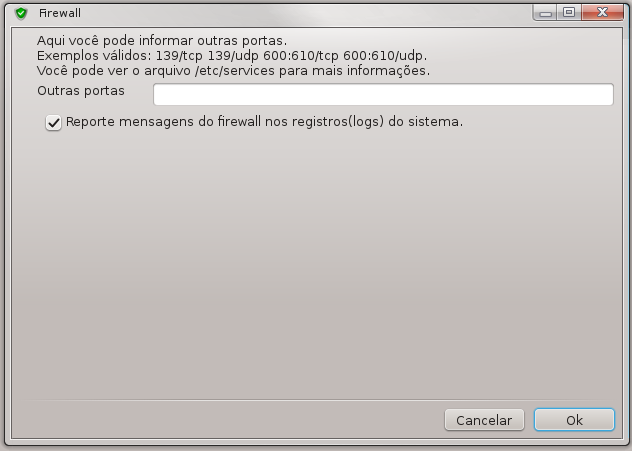

É possível inserir manualmente os números das portas a serem abertas. Clique em e uma nova janela será aberta. No campo Outras portas, insira as portas necessárias seguindo estes exemplos:

80/tcp: abrir a porta 80 para o protocolo tcp

24000:24010/udp: abrir todas as portas de 24000 a 24010 para o protocolo udp

As portas listadas devem ser separadas por um espaço.

Se a caixa registrar mensagens do firewall nos logs do sistema estiver marcada, as mensagens do firewall serão salvas nos logs do sistema

Nota

Se você não hospedar serviços específicos (servidor web ou de e-mail, compartilhamento de arquivos, ...), é totalmente possível não marcar nada, e isso é até recomendado. Não impedirá sua conexão com a internet.

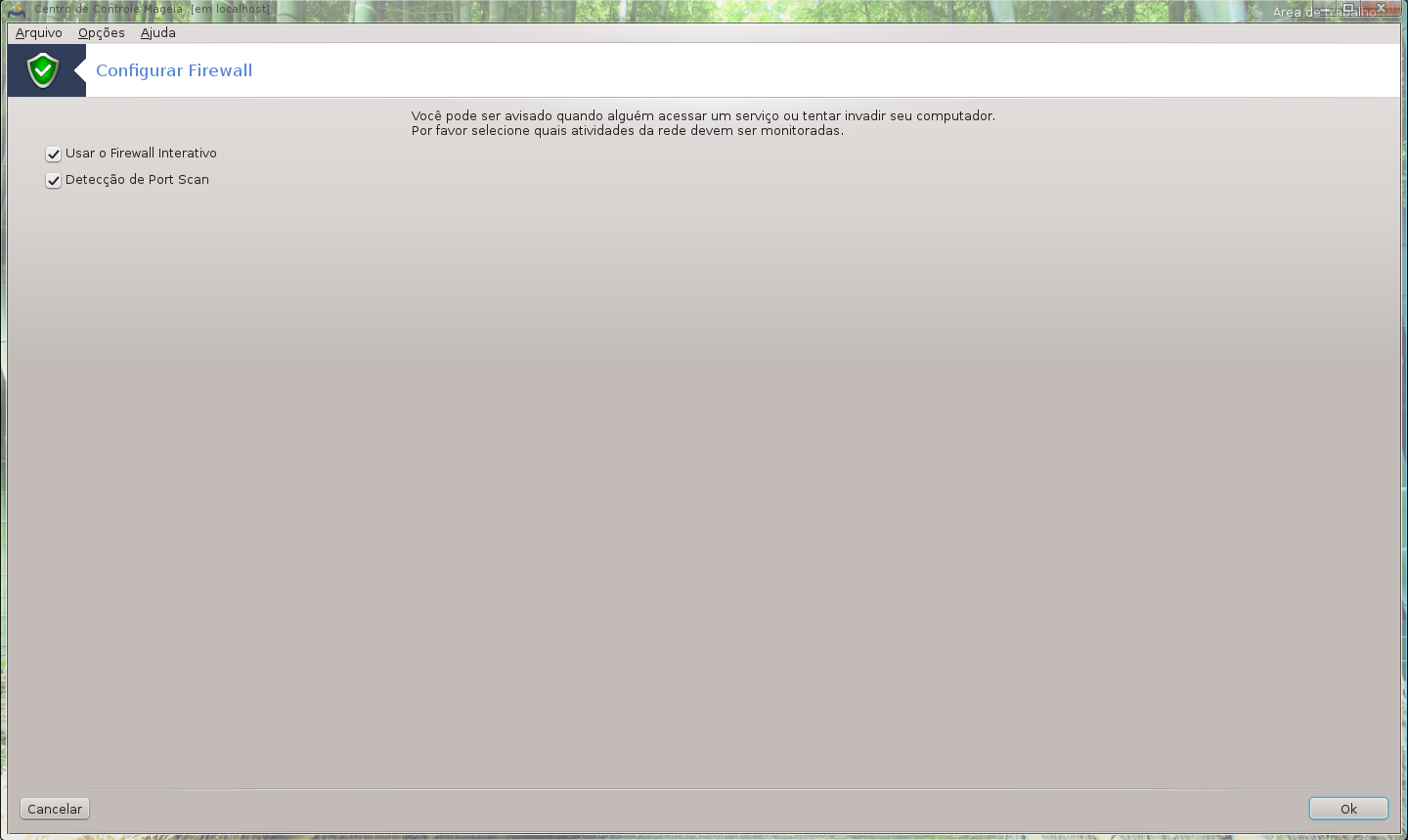

A próxima tela trata das opções do firewall interativo. Essas funcionalidades permitem que você seja avisado sobre tentativas de conexão se pelo menos a primeira caixa usar firewall interativo estiver marcada. Marque a segunda caixa para ser avisado se as portas forem escaneadas (para encontrar falhas e tentar acessar sua máquina). Cada caixa a partir da terceira corresponde a uma porta que você abriu nas duas primeiras telas; na captura de tela abaixo, existem duas dessas caixas: servidor SSH e 80:150/tcp. Marque-as para ser avisado sempre que uma conexão for tentada nessas portas.

Esses avisos são emitidos por meio de pop-ups de alerta através do applet de rede.

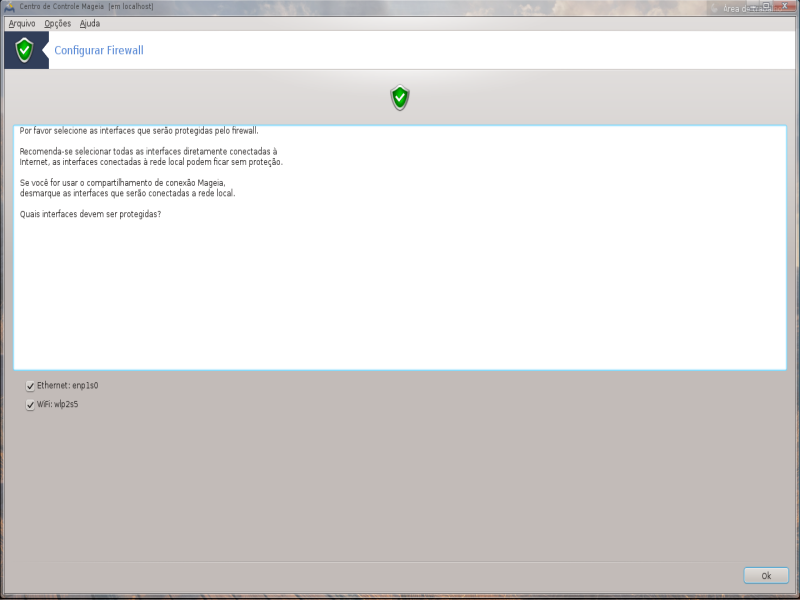

Na última tela, escolha quais interfaces de rede estão conectadas à internet e devem ser protegidas. Assim que o botão OK é clicado, os pacotes necessários são baixados.

Dica

Se não souber o que escolher, dê uma olhada na aba Rede e internet do CCM, ícone Configurar uma nova interface de rede.

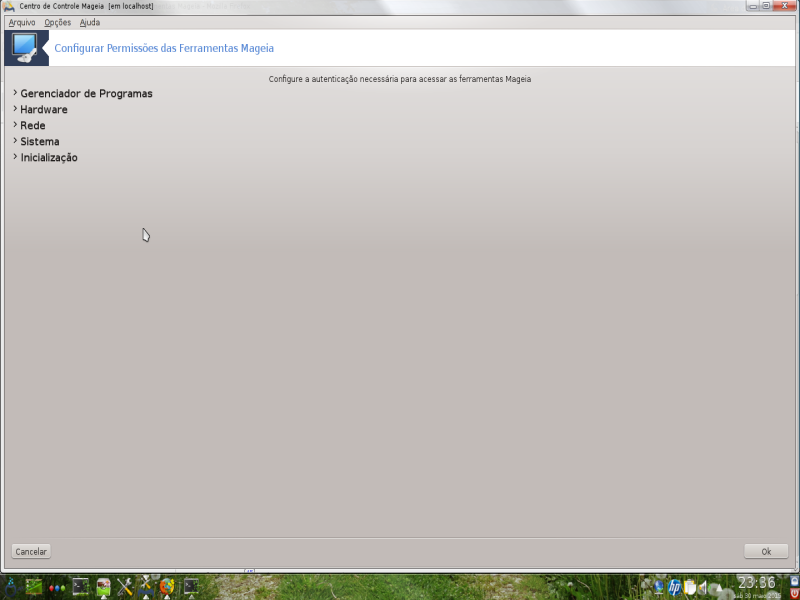

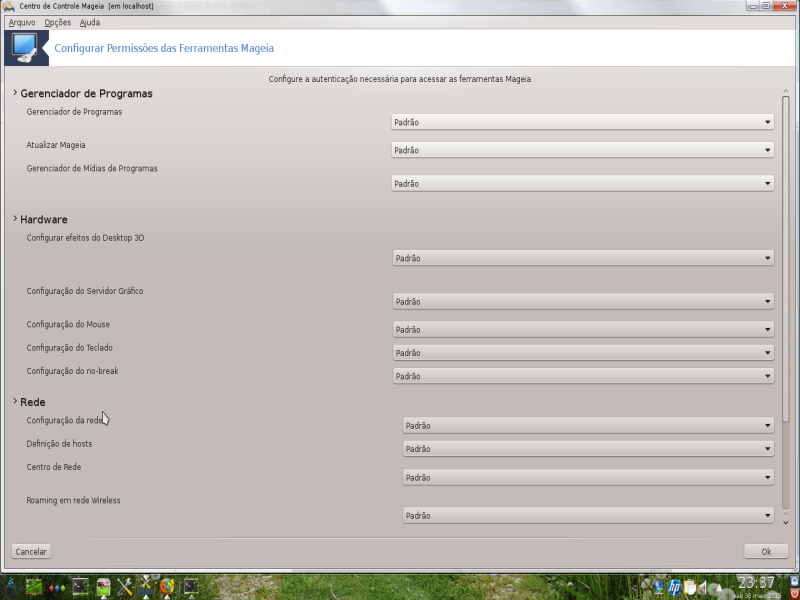

Esta ferramenta[45]está presente no Centro de Controle do Mageia na aba Segurança

Ela permite conceder aos usuários comuns os direitos necessários para realizar tarefas que geralmente são feitas pelo administrador.

Clique na pequena seta antes do item que você deseja expandir:

A maioria das ferramentas disponíveis no Centro de Controle do Mageia é exibida no lado esquerdo da janela (veja a captura de tela acima) e, para cada ferramenta, uma lista suspensa no lado direito oferece a escolha entre:

Padrão: O modo de inicialização depende do nível de segurança escolhido. Veja na mesma aba do CCM a ferramenta "Configurar a segurança do sistema, permissões e auditoria".

Senha do usuário: A senha do usuário é solicitada antes de iniciar a ferramenta.

Senha de administrador: A senha de root é solicitada antes de iniciar a ferramenta

Sem senha: A ferramenta é iniciada sem solicitação de senha.

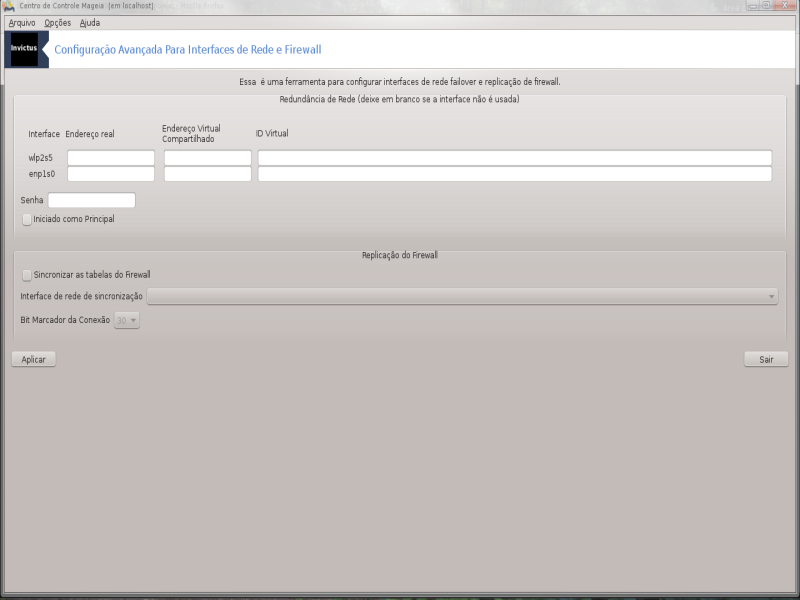

Esta página ainda não foi escrita devido à falta de recursos. Se acha que pode contribuir com esta ajuda, por favor, entre em contato com a equipe de documentação Agradecemos antecipadamente.

Você pode iniciar esta ferramenta a partir da linha de comando, digitando drakinvictus como root.

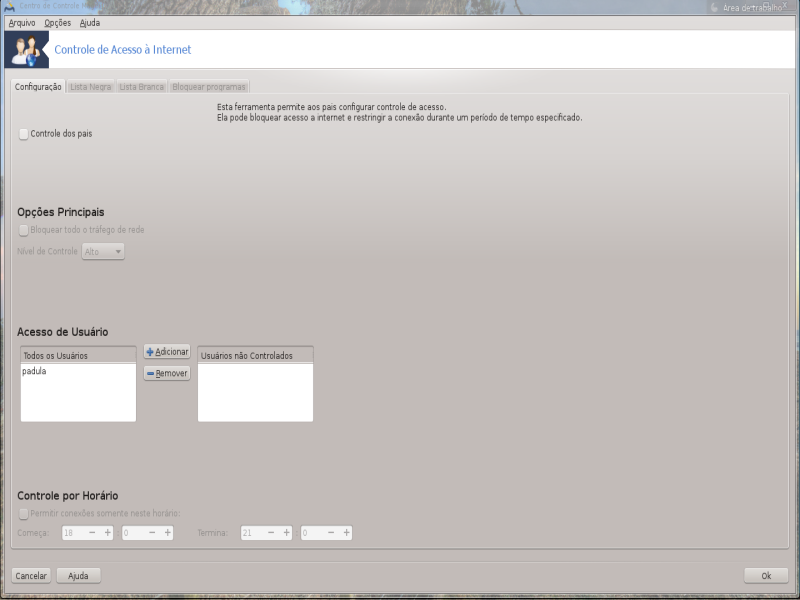

Esta ferramenta[46] está localizada no Centro de Controle do Mageia, na aba Segurança, rotulada como Controle parental. Se não vir esse rótulo, será necessário instalar o pacote drakguard (que não é instalado por padrão).

Drakguard é uma maneira fácil de configurar controles parentais em seu computador para restringir quem pode fazer o quê e em quais horários do dia. O Drakguard possui três funcionalidades úteis:

Ele restringe o acesso à web para usuários nomeados em horários específicos do dia. Isso é feito controlando o firewall shorewall integrado ao Mageia.

Ele bloqueia a execução de comandos específicos por usuários nomeados, de forma que esses usuários só possam executar o que você permitir.

Ele restringe o acesso a websites, tanto definidos manualmente através de listas negras/listas brancas, quanto dinamicamente com base no conteúdo do site. Para alcançar isso, o Drakguard usa o bloqueador de controle parental open source líder, DansGuardian.

Atenção

Se seu computador contiver partições de disco rígido formatadas nos formatos Ext2, Ext3 ou ReiserFS, você verá umas pop-up oferecendo a configuração de ACL nas suas partições. ACL significa listas de controle de acesso e é um recurso do kernel Linux que permite restringir o acesso a arquivos individuais para usuários nomeados. ACL está integrado nos sistemas de arquivos Ext4 e Btrfs, mas deve ser habilitado por uma opção em partições Ext2, Ext3 ou ReiserFS. Se selecionar 'Sim' para esta solicitação, o Drakguard configurará todas as suas partições para suportar ACL e então sugerirá que você reinicie o sistema.

: Se marcado, o controle parental é habilitado e o acesso à aba Bloquear programas é liberado.

: Se marcado, todos os sites são bloqueados, exceto os que estão na aba de lista branca. Caso contrário, todos os sites são permitidos, exceto os que estão na aba de lista negra.

: Usuários no lado esquerdo terão seu acesso restrito de acordo com as regras que você definir. Usuários no lado direito têm acesso irrestrito, para que os usuários adultos do computador não sejam inconvenientes. Selecione um usuário no lado esquerdo e clique em para adicioná-lo como um usuário permitido. Selecione um usuário no lado direito e clique em para removê-lo dos usuários permitidos.

Se marcado, o acesso à internet é permitido com restrições entre o horário de início e o horário de término. Fora dessa janela de tempo, o acesso é totalmente bloqueado.

Insira a URL do site no primeiro campo na parte superior e clique no botão .

[43] Você pode iniciar esta ferramenta a partir da linha de comando, digitando msecgui como root.

[44] Você pode iniciar esta ferramenta a partir da linha de comando, digitando drakfirewall como root.

[45] Você pode iniciar esta ferramenta a partir da linha de comando, digitando draksec como root.

[46] Você pode iniciar esta ferramenta a partir da linha de comando, digitando drak3d como root.