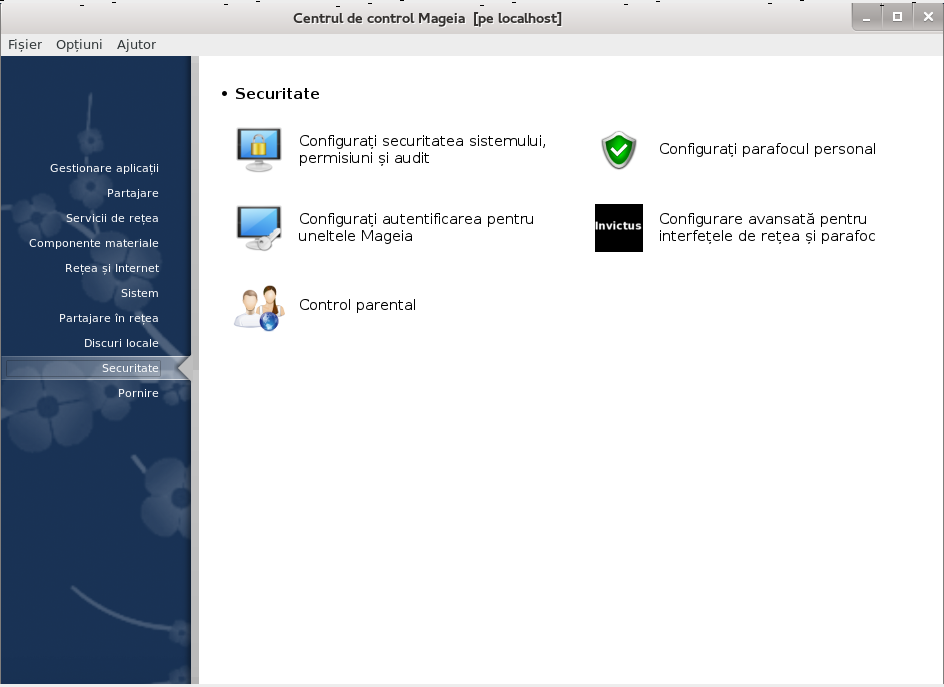

În acest ecran puteți alege dintre mai multe unelte de securitate. Faceți clic pe legătura de mai jos pentru a afla mai multe.

Securitate

„MSEC: Securitate și audit de sistem” = Configurați securitatea sistemului, permisiuni și audit

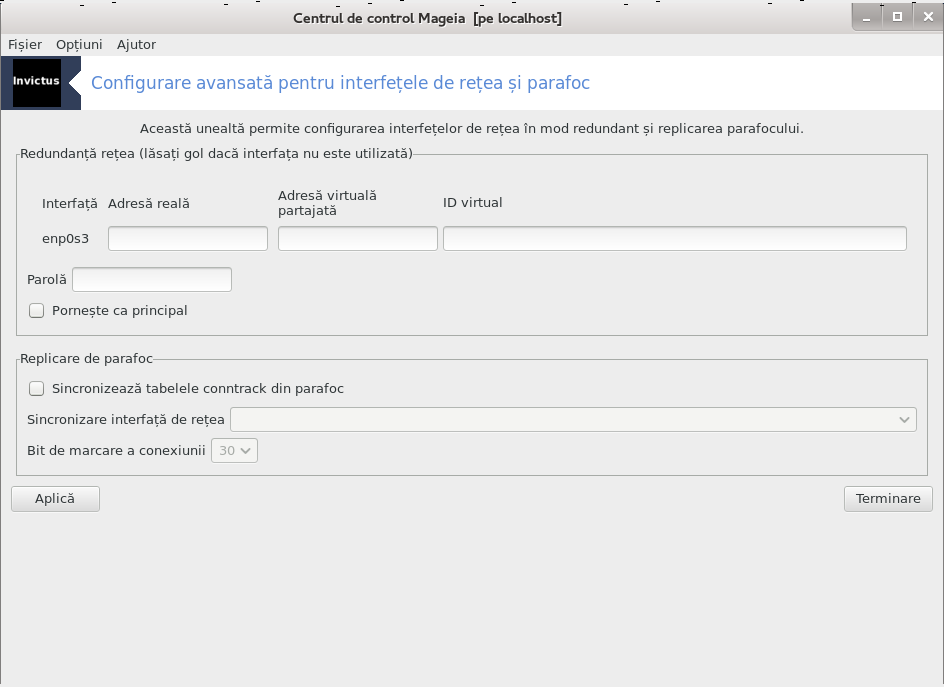

„Configurare avansată pentru interfețele de rețea și parafoc”

msecgui[43] este o interfață grafică pentru MSEC care vă permite să configurați securitatea sistemului de două maniere:

Definește comportamentul sistemului, MSEC impune modificări sistemului pentru a-l face mai securizat.

Efectuează în mod automat verificări periodice ale sistemului pentru a ne putea avertiza dacă ceva pare a fi periculos.

MSEC utilizează conceptul de „nivele de securitate” care sînt destinate să configureze un set de permisiuni pentru sistem. Acestea pot fi auditate pentru modificări sau forțare. O parte din ele sînt propuse de Mageia, însă vă puteți defini propriile nivele de securitate personalizate.

A se vedea în imaginea de mai sus

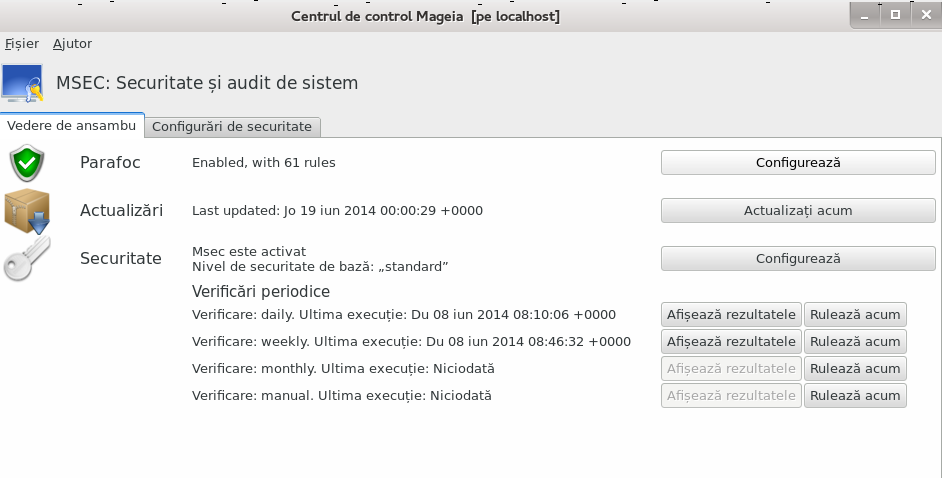

Prima categorie afișează lista diferitelor unelte de securitate cu un buton în dreapta pentru a le putea configura:

Parafoc, accesibil și din CCM / Securitate / Configurați parafocul personal

Actualizări, accesibil și din CCM / Gestionare aplicații / Actualizați sistemul

Securitate, adică MSEC însuși în plus de cîteva informații:

activat sau nu

nivelul de securitate de bază actual

Data ultimei verificări periodice, un buton pentru a afișa un raport detaliat și un alt buton pentru a executa verificările chiar acum.

Un clic pe a doua categorie sau pe butonul din „Securitate” vă conduce la același ecran ca cel de mai jos.

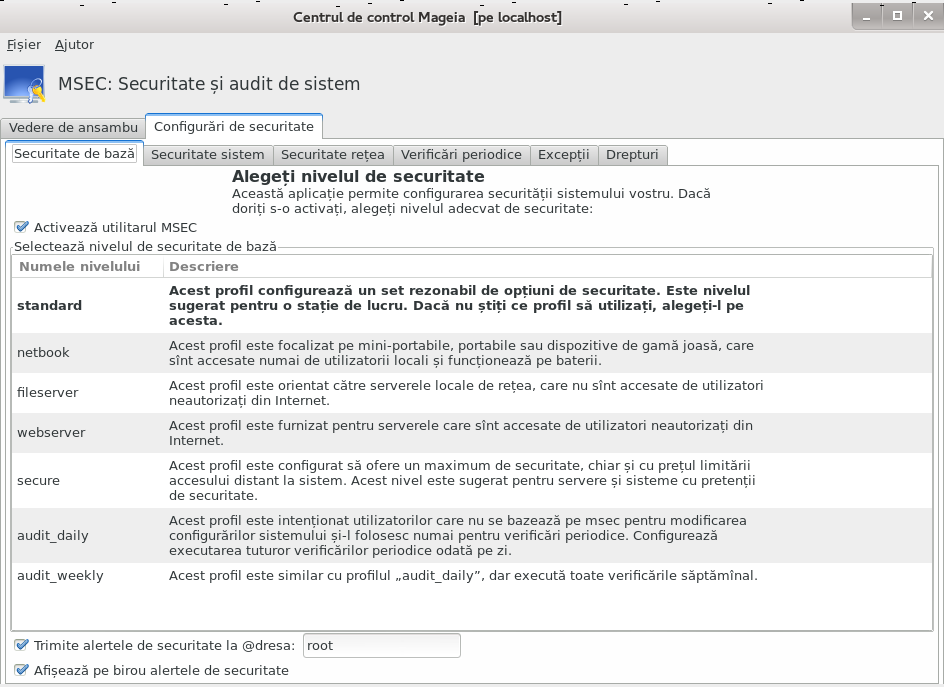

Nivele de securitate:

După ce ați bifat căsuța Activează utilitarul MSEC, această secțiune vă permite printr-un dublu clic să alegeți nivelul de securitate care va apărea atunci în caractere aldine. Dacă nu este bifată, nivelul „neant” este aplicat. Următoarele nivele sînt disponibile:

Nivelul neant. Acest nivel se aplică dacă nu doriți să utilizați MSEC pentru a controla securitatea sistemului și doriți s-o faceți voi înșivă. Va dezactiva toate verificările de securitate și nu impune nicio restricție sau constrîngere asupra parametrilor sau configurației sistemului. Utilizați acest nivel numai dacă știți ce faceți, deoarece vă lasă sistemul vulnerabil la atacuri.

Nivelul standard. Este configurația implicită la instalare și este destinată utilizatorilor obișnuiți. Impune cîteva constrîngeri asupra configurației sistemului și execută verificări zilnice pentru detectarea modificărilor în fișierele sistem, conturile utilizatorilor și autorizațiile directoarelor vulnerabile. (acest nivel este similar cu nivelele 2 și 3 din versiunile anterioare de MSEC)

Nivelul securizat. Acest nivel vă asigură un sistem securizat, însă utilizabil. Restricționează și mai mult autorizațiile sistemului și execută mai multe verificări periodice. În plus, accesul la sistem este și mai restrîns. (acest nivel este similar cu nivelele 4 (înalt) și 5 (paranoic) din versiunile anterioare de MSEC)

În plus de aceste nivele, mai sînt furnizate și altele specifice diferitelor sarcini, precum nivele fileserver , webserver și netbook. Acestea pre-configurează securitatea sistemului în funcție de modurile de utilizare cele mai frecvente.

Ultimele două, intitulate audit_daily și audit_weekly, nu sînt nivele de securitate propriu zise, ci mai degrabă utilitare pentru verificările periodice.

Aceste nivele sînt salvate în

etc/security/msec/level.<levelname>. Vă puteți

defini propriile nivele de securitate personalizate, salvîndu-le în fișiere

specifice intitulate level.<levelname> și plasate în

directorul etc/security/msec/. Această funcționalitate

este destinată utilizatorilor avansați care au nevoie de un sistem

personalizat sau mult mai securizat.

Atenție

Aveți în vedere că parametrii modificați de utilizator au prioritate față de configurațiile nivelelor implicite.

Alerte de securitate:

Dacă ați bifat căsuța , alertele de securitate generate de MSEC vor fi trimise pe e-mail local administratorului de securitate indicat în cîmpul învecinat. Puteți specifica ori un utilizator local, ori o adresă de e-mail completă (e-mailul local și gestionarul de e-mail trebuiesc specificate în consecință). Totuși, puteți primi alertele de securitate direct pe biroul personal. Bifați căsuța corespunzătoare pentru a-l activa.

Important

Este foarte recomandat să activați alertele de securitate pentru a informa

imediat administratorul de securitate de posibilele probleme de

securitate. Altfel, administratorul va trebuie să verifice periodic

fișierele jurnal disponibile în /var/log/security.

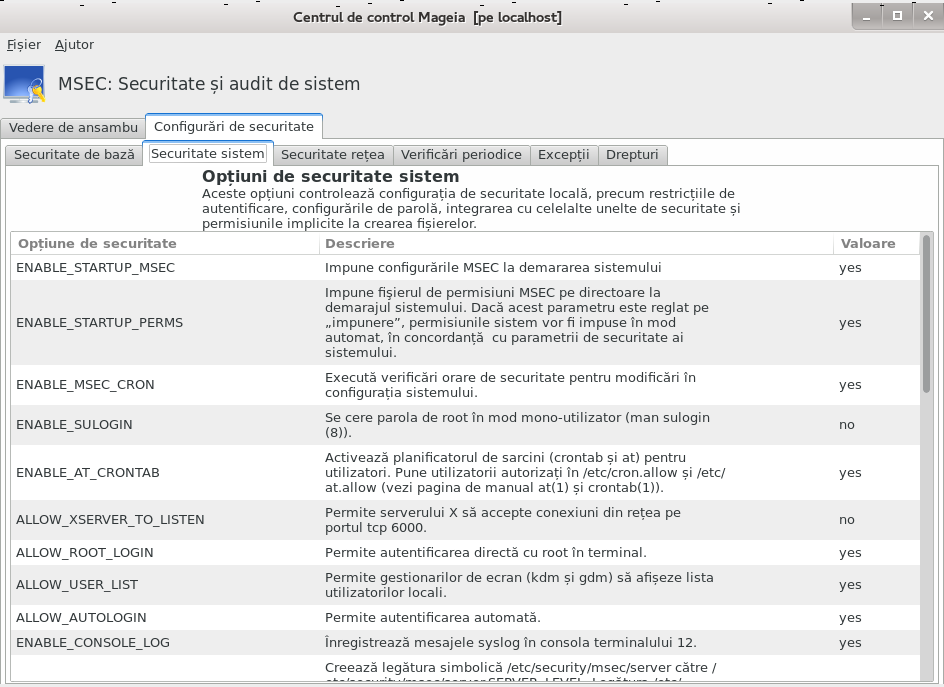

Opțiuni de securitate:

Crearea de nivele de securitate personalizate nu este singura cale pentru a

personaliza securitatea sistemului. Se mai pot utiliza și categoriile

prezentate imediat după pentru a modifica opțiunile dorite. Configurația

MSEC curentă se află în

/etc/security/msec/security.conf. Acest fișier conține

numele nivelului de securitate și lista tuturor modificărilor făcute asupra

opțiunilor.

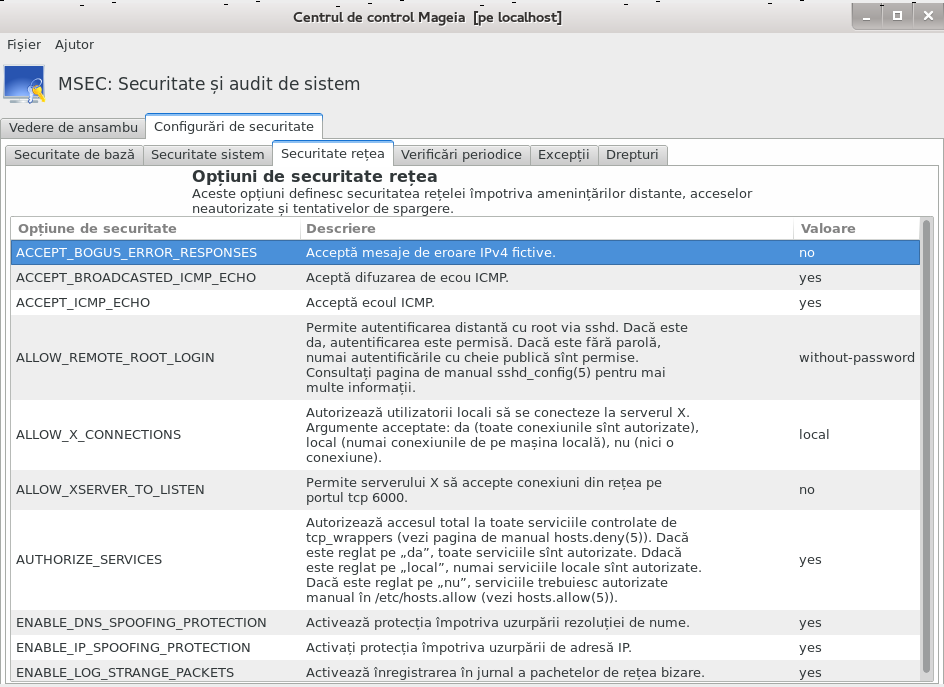

În această secțiune sînt afișate toate opțiunile de securitate în coloana din stînga, o descriere în coloana din centru și valorile lor actuale în coloana din dreapta.

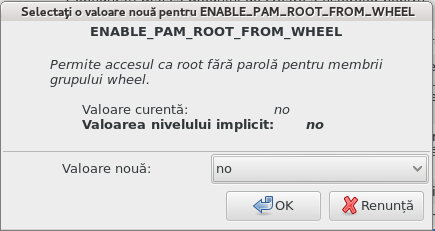

Pentru a modifica o opțiune faceți dublu clic pe ea și va apărea o fereastră nouă (a se vedea în captura de ecran de mai jos). Sînt afișate numele opțiunii, o scurtă descriere, valora actuală și cea implicită, cît și o listă derulantă de unde poate fi selectată noua valoare. Apăsați pe butonul pentru a valida alegerea.

Atenție

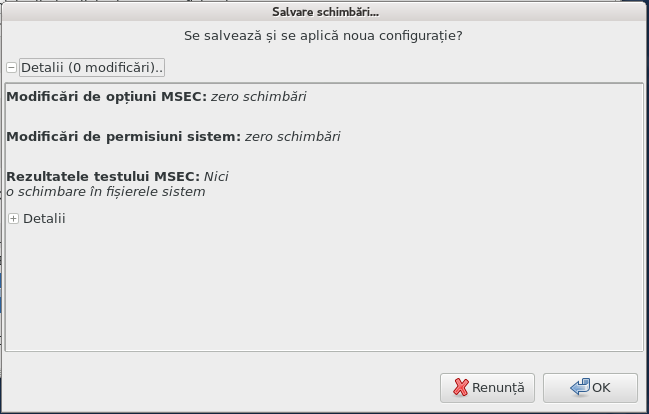

Nu uitați cînd părăsiți msecgui să vă salvați configurația finală utilizînd meniul . Dacă ați făcut modificări, msecgui vă permite să le previzualizați înainte de a le salva.

În această secțiune sînt afișate toate opțiunile de rețea și funcționează ca și secțiunea precedentă.

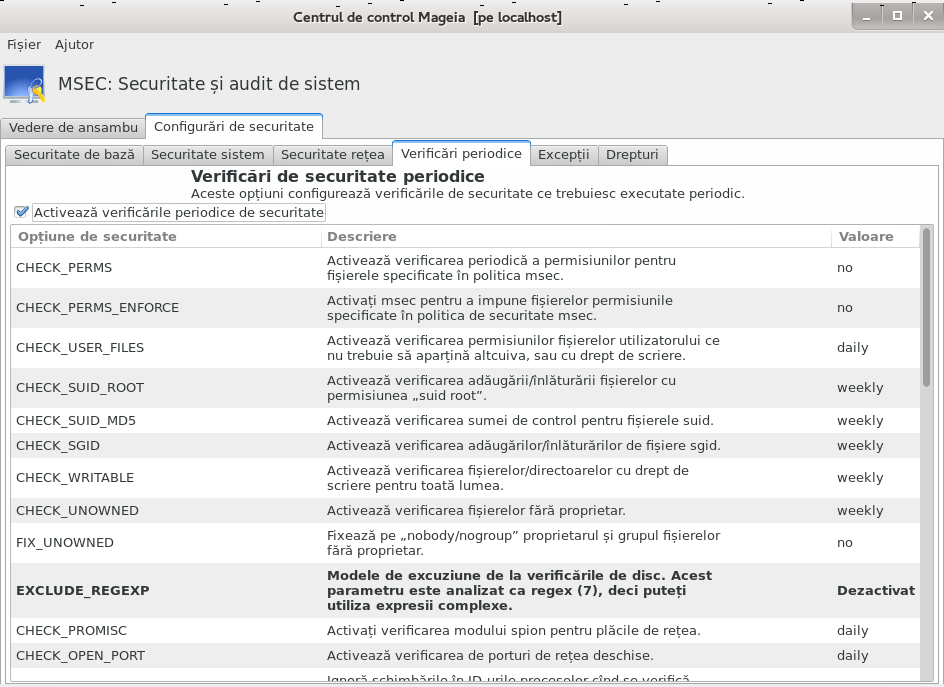

Verificările periodice au ca scop să informeze administratorul de securitate prin intermediul alertelor de securitate despre toate situațiile pe care MSEC le consideră periculoase.

Acest tab afișează toate verificările de securitate efectuate de MSEC și frecvența lor dacă bifați căsuța . Modificările se fac la fel ca și în tabul precedent.

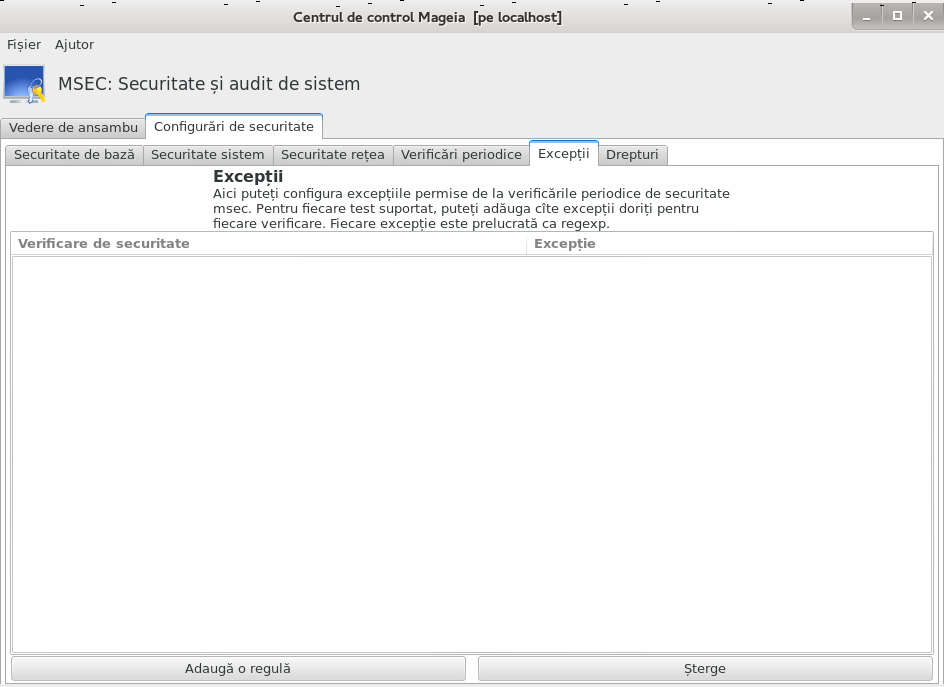

Uneori mesajele de alertă sînt datorate unor situații cunoscute și voite. În acest caz alertele sînt inutile și reprezintă o pierdere de timp pentru administrator. Această secțiune vă permite să creați cîte excepții doriți pentru a evita mesajele de alertă nedorite. În mod evident acesta este gol cînd MSEC este lansat pentru prima oară. Imaginea de mai jos afișează patru excepții.

Pentru a crea o excepție apăsați pe butonul

Selectați verificarea periodică dorită în lista derulantă intitulată Verifică și apoi introduceți Excepția în zona de text. Bine înțeles, adăugarea unei excepții nu este definitivă, o puteți șterge cu butonul din categoria Excepții sau o puteți modifica printr-un dublu clic.

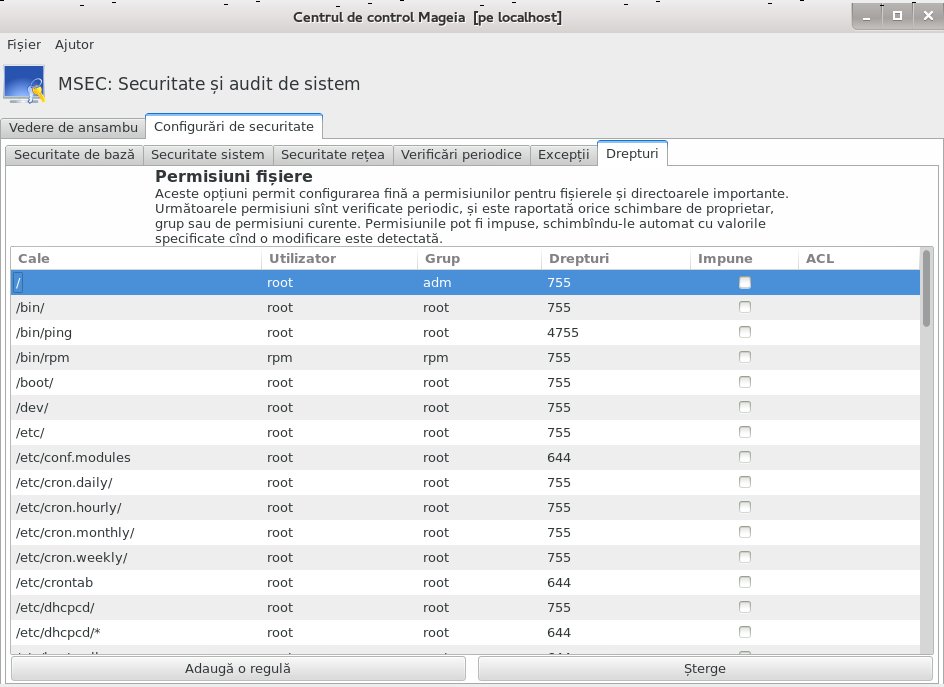

Această secțiune este dedicată verificării și forțării permisiunilor fișierelor și directoarelor.

Ca și pentru securitate, diferitele nivelele proprii de securitate MSEC

(standard, securizat, ...) sînt activate în funcție de nivelul de securitate

ales. Vă puteți defini propriile nivele de securitate personalizate,

salvîndu-le în fișiere specifice intitulate

perm.<levelname> și plasate în directorul

etc/security/msec/. Această funcționalitate este

destinată utilizatorilor avansați care au nevoie de o configurație

personalizată. Este de asemenea posibil să utilizați această secțiune pentru

a modifica orice permisiune după plac. Configurația curentă se află în

/etc/security/msec/perms.conf.. Acest fișier conține

lista tuturor modificărilor făcute asupra permisiunilor.

Permisiunile implicite sînt afișate sub forma unei liste cu reguli (o regulă pe linie). În partea stîngă puteți vedea fișierul sau directorul vizat de regulă, urmate de proprietar, de grup și apoi de permisiunile acordate de regulă. Dacă, pentru o regulă dată:

Căsuța Forțează nu este bifată, MSEC verifică doar dacă sînt respectate permisiunile definite pentru această regulă și trimite un mesaj de alertă în caz contrar, însă nu modifică nimic.

Căsuța Forțează este bifată, în acest caz MSEC nu va ține cont de permisiuni la prima verificare periodică și le va suprascrie.

Important

Pentru ca să funcționeze, opțiunea CHECK_PERMS din Secțiunea verificărilor periodice trebuie să fie configurată corespunzător.

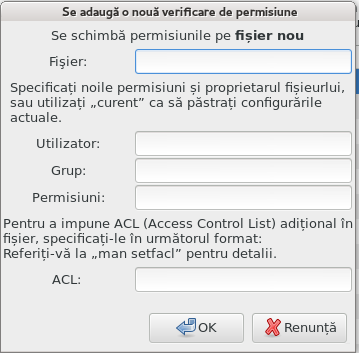

Pentru a crea o regulă nouă, apăsați pe butonul și completați cîmpurile ca în exemplul de mai jos. Metacaracterul * este permis în cîmpul Fișier. „Curent” înseamnă fără nicio modificare.

Apăsați pe butonul pentru a valida alegerea și nu uitați cînd părăsiți să salvați configurația finală utilizînd meniul . Dacă ați făcut modificări, msecgui vă permite să le previzualizați înainte de a le salva.

Notă

Este de asemenea posibil să creați sau să modificați regulile editînd

fișierul de configurare /etc/security/msec/perms.conf.

Atenție

Modificările din Categoria permisiunilor (sau direct în fișierul de configurare) sînt luate în considerare la prima verificare periodică (vedeți opțiunea CHECK_PERMS din Categoria verificărilor periodice). Dacă doriți să fie luate în considerare imediat, utilizați comanda „msecperms” într-o consolă cu drepturi de root. Înainte puteți utiliza comanda „msecperms -p” pentru a vedea care din permisiuni vor fi modificate de msecperms.

Atenție

Nu uitați că dacă modificați permisiunile într-o consolă sau într-un gestionar de fișiere, pentru un fișier unde căsuța Forțează este bifată în Categoria permisiunilor, msecgui va scrie înapoi vechile permisiuni după o vreme, în funcție de configurația opțiunilor CHECK_PERMS și CHECK_PERMS_ENFORCE din Categoria verificărilor periodice.

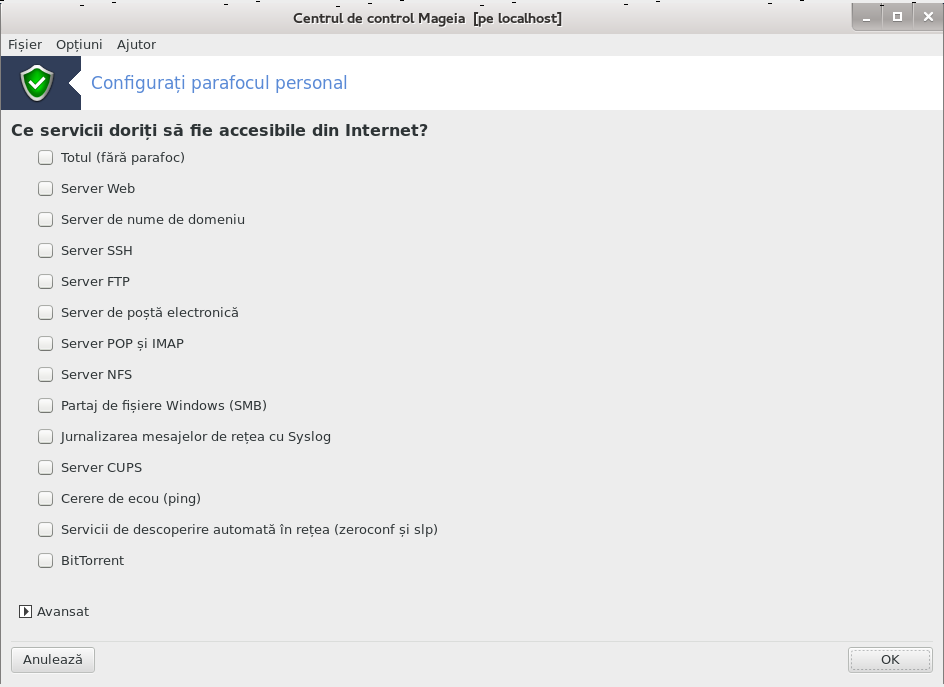

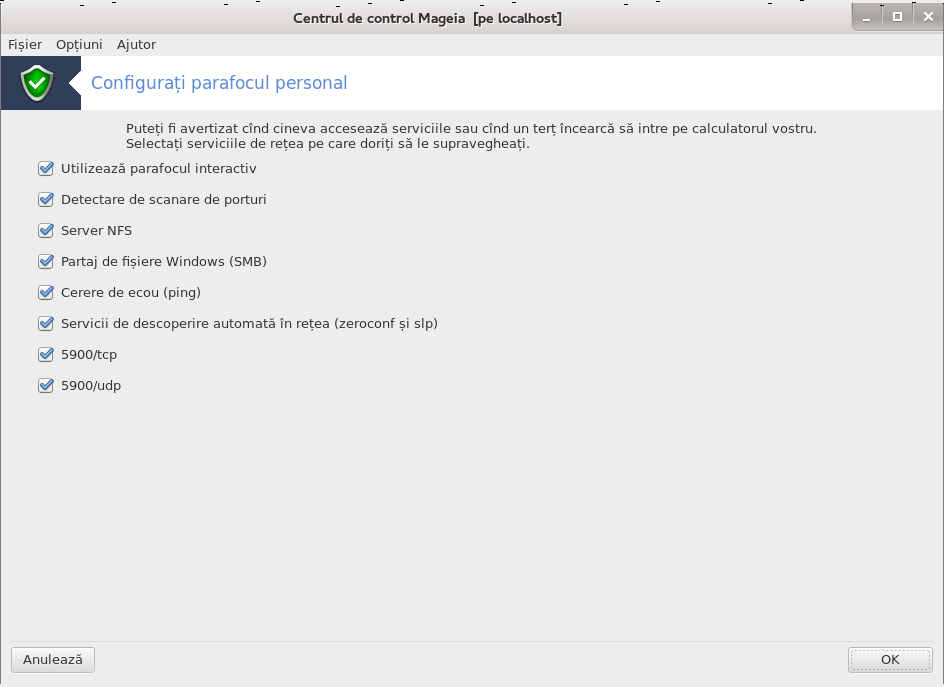

Această unealtă[44] se găsește în categoria securitate din Centrul de Control Mageia și este intitulată „Configurați parafocul personal”. Este aceeași unealtă din primul tab al „Configurați securitatea sistemului, permisiuni și audit”.

Un parafoc bazic este instalat implicit cu Mageia. Toate conexiunile venind din exterior sînt blocate dacă nu sînt autorizate. În primul ecran de deasupra, puteți selecționa serviciile pentru care tentativele de conexiune venite din exterior sînt acceptate. Pentru securitate, debifați prima căsuță - Totul (fără parafoc) - cu excepția cazului în care doriți să dezactivați parafocul și să bifați numai serviciile de care aveți nevoie.

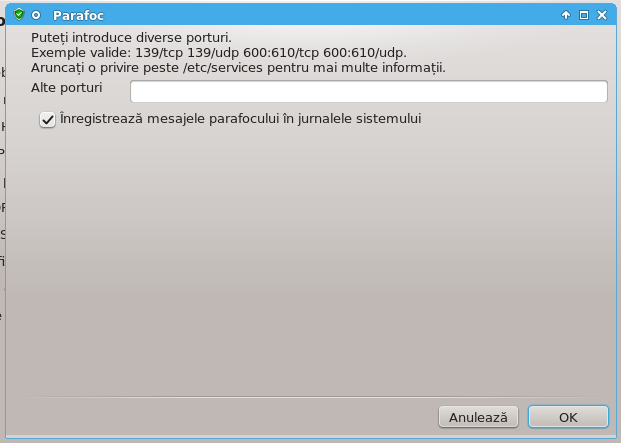

Este posibilă introducerea manuală a numerelor porturilor de deschis. Faceți clic pe și o fereastră nouă se va deschide. În cîmpul Alte porturi introduceți porturile necesare urmînd aceste exemple:

80/tcp : deschide portul 80 pentru protocolul tcp

24000:24010/udp : deschide toate porturile de la 24000 la 24010 pentru protocolul udp

Porturile listate trebuiesc separate cu un spațiu.

Dacă este bifată căsuța Înregistrează mesajele parafocului în jurnalele sistemului, atunci mesajele parafocului vor fi salvate în jurnalele sistemului.

Notă

Dacă nu găzduiți servicii specifice (server web sau de mesagerie, partajare de fișiere, ...) este întru-totul posibil să nu aveți nimic bifat și este chiar recomandat, iar asta nu vă va împiedica să vă conectați la Internet.

Ecranul următor se ocupă de opțiunile parafocului interactiv. Această funcționalitate vă permite să fiți avertizat de tentativele de conexiune dacă este bifată cel puțin prima căsuță Utilizează parafocul interactiv. Bifați a doua căsuță pentru a fi avertizat dacă vă sînt scanate porturile (cu scopul de a găsi o breșă undeva ca să se intre pe calculator). Căsuțele de la a treia în jos corespund porturilor pe care le-ați deschis în primele două ecrane. În captura de ecran de mai jos sînt două astfel de căsuțe: server SSH și 80:150/tcp. Bifați-le pentru a fi avertizat de fiecare dată cînd se încearcă o conexiune pe aceste porturi.

Aceste avertismente sînt afișate de mesajele de alertă prin intermediul miniaplicației de rețea.

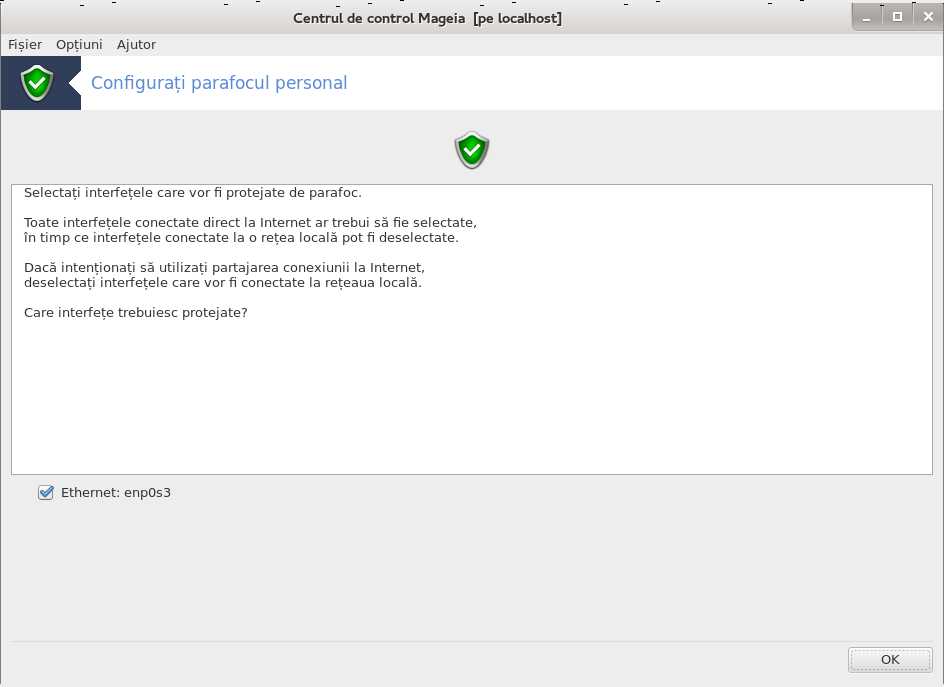

În ultimul ecran, alegeți care din interfețele de rețea sînt conectate la Internet și trebuiesc protejate. Odată apăsat butonul OK, pachetele necesare vor fi descărcate.

Indicație

Dacă nu știți ce să alegeți, uitați-vă în categoria „Rețea și Internet”, pictograma „Configurați o nouă interfață de rețea”.

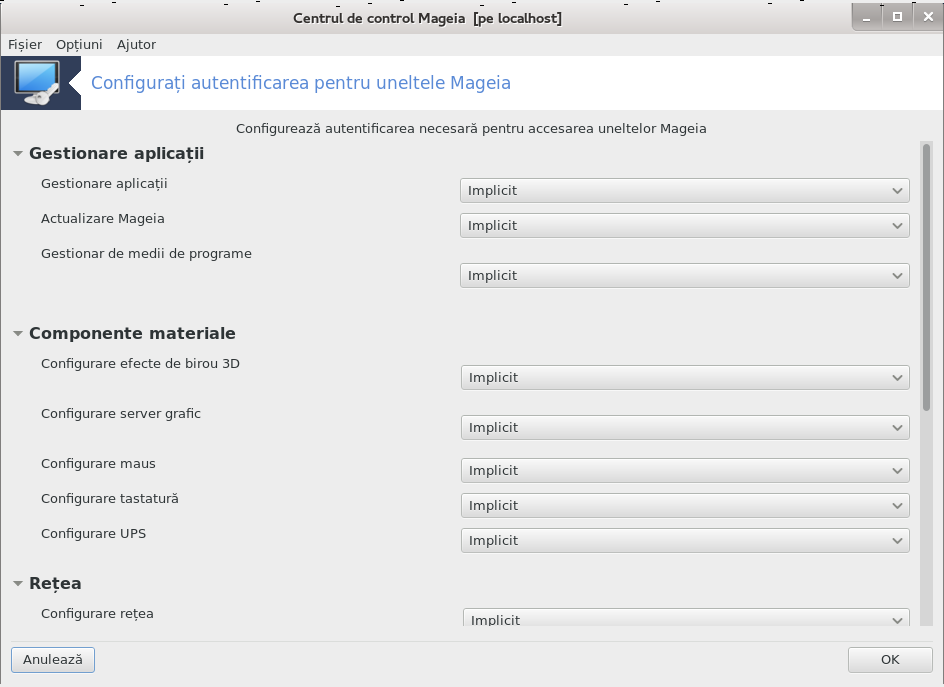

Această unealtă[45] se găsește în categoria Securitate din Centrul de Control Mageia

Permite acordarea utilizatorilor obișnuiți autorizațiile necesare pentru a efectua sarcini realizate de obicei de administrator.

Apăsați pe săgetuța din fața elementului dacă vreți să-l derulați:

Majoritatea uneltelor disponibile în Centrul de Control Mageia sînt afișate în partea stîngă a ferestrei (a se vedea în imaginea de mai sus) și pentru fiecare unealtă, o listă derulantă în partea dreaptă vă oferă posibilitatea să alegeți între:

Implicit: Modul de lansare depinde de nivelul de securitate ales. Vedeți în aceeași categorie din CCM, unealta „Configurați securitatea sistemului, permisiuni și audit”

Parolă utilizator: parola utilizatorului este cerută înainte de lansarea uneltei.

Parolă administrator: Parola utilizatorului root este cerută înainte de lansarea uneltei

Fără parolă: unealta este lansată fără să se ceară vreo parolă.

Această secțiune nu a fost încă scrisă din cauza lipsei de resurse. Dacă credeți că ne puteți ajuta, contactați echipa de documentație. Vă mulțumim anticipat.

Puteți lansa această unealtă din linia de comandă, tastînd drakinvictus ca root.

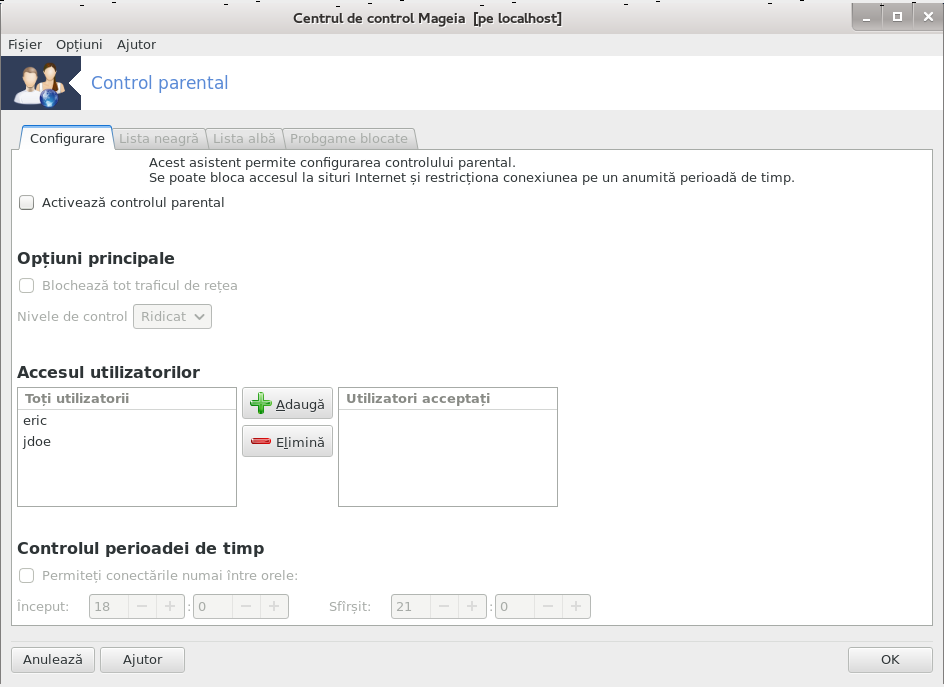

Această unealtă[46] se găsește în categoria securitate din Centrul de Control Mageia și este intitulată Control parental. Dacă nu-i vedeți eticheta, trebuie să instalați pachetul drakguard (nu este instalat implicit).

Drakguard este o cale ușoară de a configura controalele parentale pe calculator pentru a restricționa cine ce poate face și la ce ore din zi. Drakguard are trei capabilități folositoare:

Limitează accesul la Internet pentru utilizatorii desemnați și la orele definite din zi. Face acest lucru prin controlul parafocului shorewall instalat în Mageia.

Blochează execuția comenzilor particulare pentru utilizatorii desemnați, astfel încît aceștia să poată executa numai acțiunile autorizate.

Limitează accesul la siturile Internet, atît la cele definite manual în lista albă/neagră, cît și dinamic în funcție de conținutul sitului Internet. Pentru a realiza acest lucru Drakguard utilizează DansGuardian, liderul aplicațiilor cu sursă deschisă de filtraj și control parental.

Avertisment

Dacă pe calculator aveți partiții formatate cu Ext2, Ext3 sau ReiserFS, vă va apărea o fereastră care vă propune să configurați ACL pe aceste partiții. ACL vine de la „Access Control Lists” (liste de control al accesului), o funcționalitate a nucleului Linux care permite limitarea accesului individual la fișiere numai pentru utilizatorii desemnați. ACL este integrat direct în sistemele de fișiere Ext4 și Btrfs, însă trebuie activat printr-o poțiune pentru partițiile Ext2, Ext3 și ReiserFS. Dacă alegeți „Da”, Drakguard vă va configura toate partițiile ca să suporte ACL și vă va sugera să redemarați calculatorul.

: dacă este bifat, controlul parental este activat și accesul la categoria Programe blocate este posibil.

: dacă este bifat, toate siturile Internet sînt blocate cu excepția celor din lista albă. În caz contrar, toate siturile Internet sînt permise cu excepția celor din lista neagră.

: utilizatorii listați în partea stîngă vor avea accesul restricționat în funcție de regulile pe care le definiți. Utilizatorii listați în partea dreaptă nu au accesul restricționat, așa că utilizatorii adulți nu sînt afectați. Selectați un utilizator din partea stîngă și faceți clic pe pentru a-l adăuga în lista utilizatorilor autorizați. Selectați un utilizator din partea dreaptă și apăsați pe pentru a-l înlătura din lista utilizatorilor autorizați.

: dacă este bifat, accesul la Internet este permis cu restricții între ora de Început și de Sfîrșit. Accesul teste blocat în totalitate în afara acestor ore.

Introduceți adresa sitului Internet în cîmpul de sus și faceți clic pe butonul .

[43] Puteți lansa această unealtă din linia de comandă, tastînd msecgui ca root.

[44] Puteți lansa această unealtă din linia de comandă, tastînd drakfirewall ca root.

[45] Puteți lansa această unealtă din linia de comandă, tastînd draksec ca root.

[46] Puteți lansa această unealtă din linia de comandă, tastînd drakguard ca root.