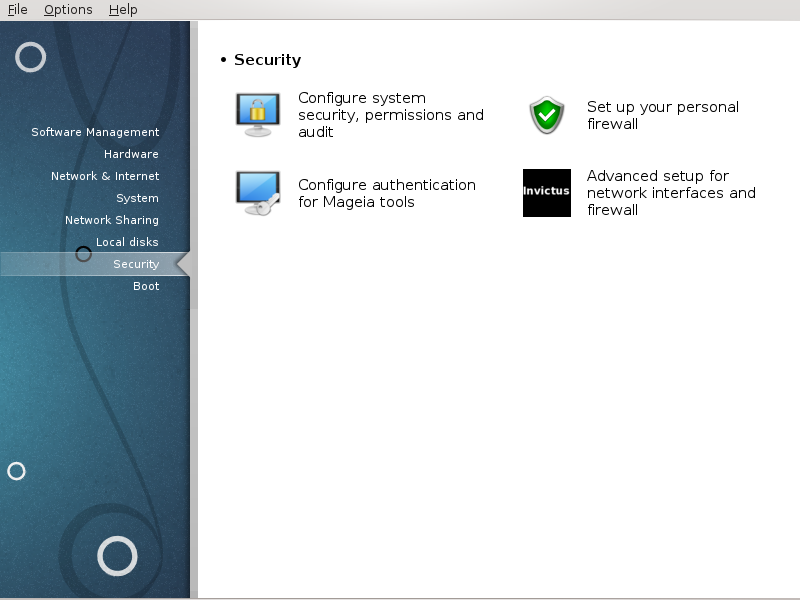

I dette skjermbildet kan du velge mellom flere sikkerhetsverktøy. Klikk på lenken under for å lære mer.

Sikkerhet

“MSEC: Systemsikkerhet og overvåkning”= Konfigurer systemsikkerhet, rettigheter og revisjonsnivå

msecgui [43]er et grafisk brukergrensesnitt for msec som gjør det mulig å konfigurere systemets sikkerhet etter to tilnærmingsmåter:

Det setter systemadferd, msec krever endringer i systemet for å gjøre det mer sikkert.

Den gjennomfører periodiske kontroller automatisk på systemet for å advare deg om noe virker farlig.

msec bruker begrepet "sikkerhetsnivåer" som er ment å konfigurere et sett med systemtillatelser, som kan revideres for endringer eller håndhevelse. Flere av dem er foreslått av Mageia, men du kan definere dine egne tilpassede sikkerhetsnivåer.

Se skjermbildet ovenfor

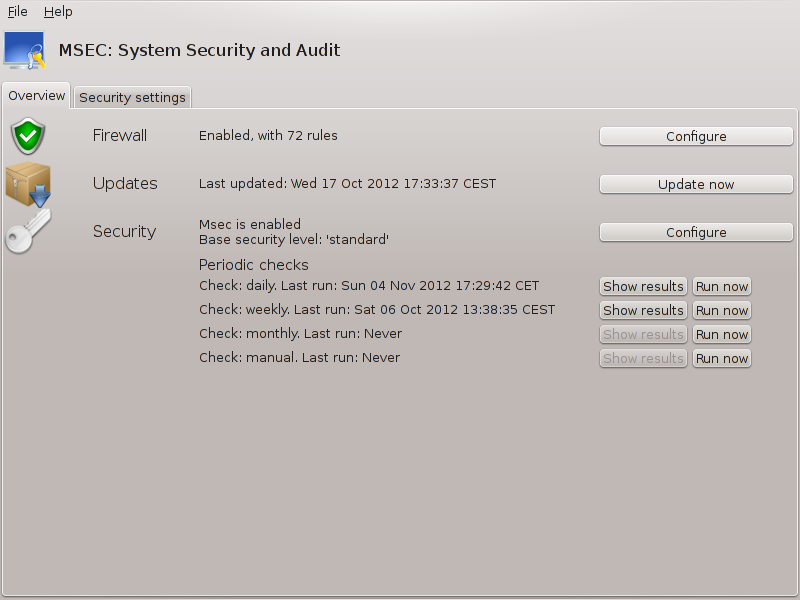

Den første kategorien viser listen over de forskjellige sikkerhetsverktøyene med en knapp på høyre side for å konfigurere dem:

Brannmur, også funnet i MCC / Sikkerhet / Konfigurer din personlige brannmur

Oppdateringer, som også finnes i MCC / Programvarehåndtering / Oppdater systemet

msec selv med noe informasjon:

aktivert eller ikke

Det grunnleggende sikkerhetsnivået

datoen for den siste periodiske kontrollen og en knapp for å se en detaljert rapport og en annen knapp for å utføre kontrollene akkurat nå.

Et klikk på den andre fanen eller på knappen fører til samme skjermbilde som vist nedenfor.

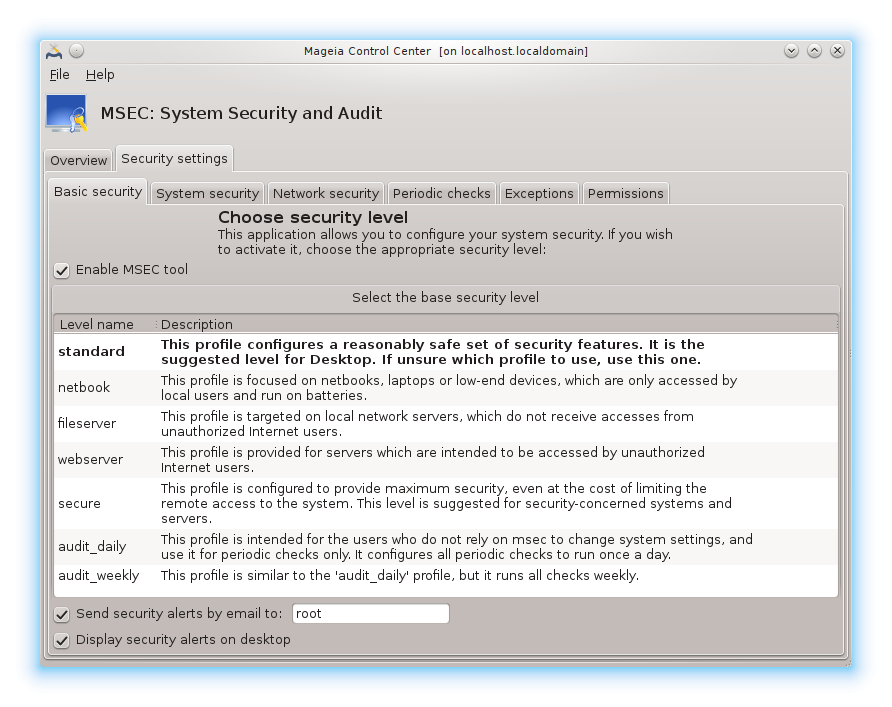

Sikkerhetsnivåer:

Etter at du har avmerket boksen Aktiver MSEC-verktøyet, kan du dobbeltklikke og velge et sikkerhetsnivå som vises i fet skrift. Hvis boksen ikke er avmerket, blir nivået «ingen» brukt. Følgende nivåer er tilgjengelige:

Nivå ingen. Dette nivået er ment hvis du ikke vil bruke msec til å kontrollere systemets sikkerhet, og foretrekker å stille det på egen hånd. Det deaktiverer alle sikkerhetskontroller og setter ingen restriksjoner eller begrensninger på systemkonfigurasjon og innstillinger. Vennligst bruk dette nivået bare hvis du vet hva du gjør, da det ville gjøre systemet sårbart for angrep.

Nivå standard. Dette er standardkonfigurasjonen når den er installert og er beregnet for tilfeldige brukere. Det begrenser flere systeminnstillinger og utfører daglige sikkerhetskontroller som registrerer endringer i systemfiler, systemkontoer og sårbare katalogtillatelser. (Dette nivået ligner nivå 2 og 3 fra tidligere msec-versjoner).

Nivå sikker. Dette nivået er ment når du vil sikre at systemet er sikkert og brukervennlig. Det begrenser systemtillatelser og utfører flere periodiske kontroller. Dessuten er tilgangen til systemet mer begrenset. (Dette nivået ligner nivå 4 (High) og 5 (Paranoid) fra gamle msec-versjoner).

I tillegg til disse nivåene, er også forskjellige oppgaveorientert sikkerhet tilgjengelig, for eksempel filserver, webserver og netbook-nivå. Slike nivåer forsøker å forhåndsdefinere systemsikkerhet i henhold til de vanligste bruksområdene.

De to siste nivåene kalt audit_daily og audit_weekly er ikke egentlig sikkerhetsnivåer, men verktøy for periodisk kontroll.

Disse nivåene lagres i

/etc/security/msec/level.<levelname>. Du kan

definere dine egne tilpassede sikkerhetsnivåer, lagre dem i bestemte filer

som kalles nivå. < levelname>, plassert i mappen

/ etc / security / msec /. Denne funksjonen er beregnet

for avanserte brukere som krever en tilpasset eller sikrere

systemkonfigurasjon.

Obs

Husk at brukermodifiserte parametere overstyrer standardnivåinnstillinger.

Sikkerhetsvarsler:

Hvis du avmerker boksen :, vil sikkerhetsvarsler generert av msec bli sendt via lokal e-post til sikkerhetsadministratoren. Du kan skrive inn enten en lokal bruker eller en fullstendig e-postadresse (den lokale e-postadressen og e-postbehandleren må settes tilsvarende). Endelig kan du motta sikkerhetsvarsler direkte på skrivebordet ditt. Sjekk den aktuelle boksen for å aktivere den.

Viktig

Det anbefales sterkt å aktivere sikkerhetsvarsleralternativet for

umiddelbart å informere sikkerhetsadministratoren om mulige

sikkerhetsproblemer. Hvis ikke, må administratoren regelmessig sjekke

loggfilene som er tilgjengelige i / var / log /

security.

Sikkerhetsvalg:

Å skape et tilpasset nivå er ikke den eneste måten å tilpasse

datasikkerheten på. Det er også mulig å bruke fanene som presenteres her til

å endre hvilket som helst alternativ du ønsker. Nåværende konfigurasjon for

msec er lagret i

/etc/security/msec/security.conf. Denne filen

inneholder det nåværende sikkerhetsnivået og listen over alle endringene som

er gjort på alternativene.

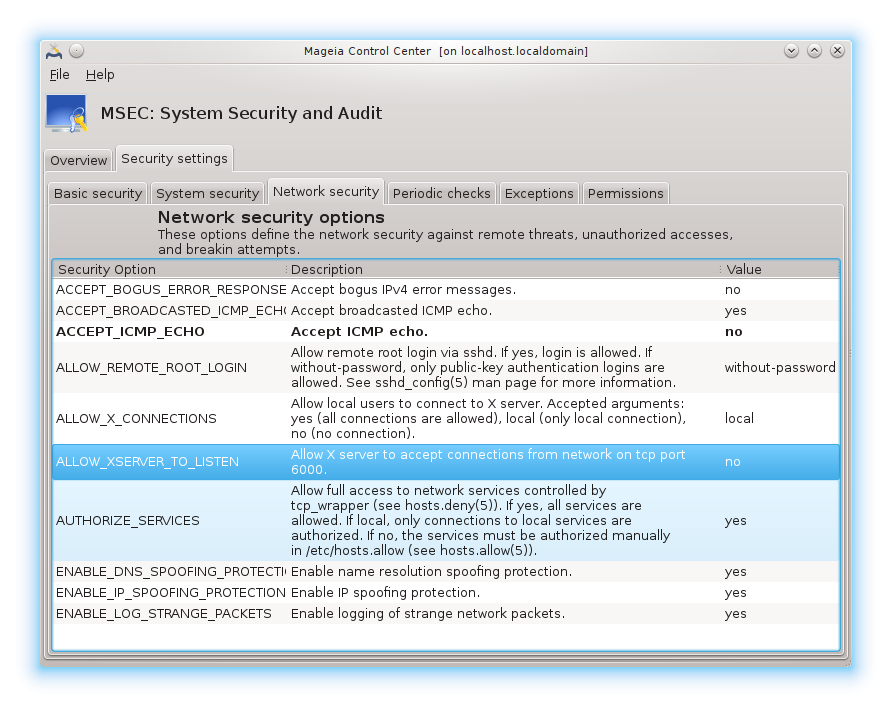

Denne fanen viser alle sikkerhetsalternativene i kolonnen til venstre, en beskrivelse i senterkolonnen og deres nåværende verdier i kolonnen til høyre.

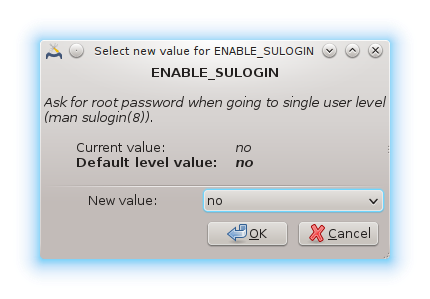

For å endre et alternativ, dobbeltklikk på det og et nytt vindu vises (se skjermbilde nedenfor). Den viser alternativnavnet, en kort beskrivelse, de faktiske og standardverdiene, og en rullegardinliste hvor den nye verdien kan velges. Klikk på -knappen for å validere valget.

Obs

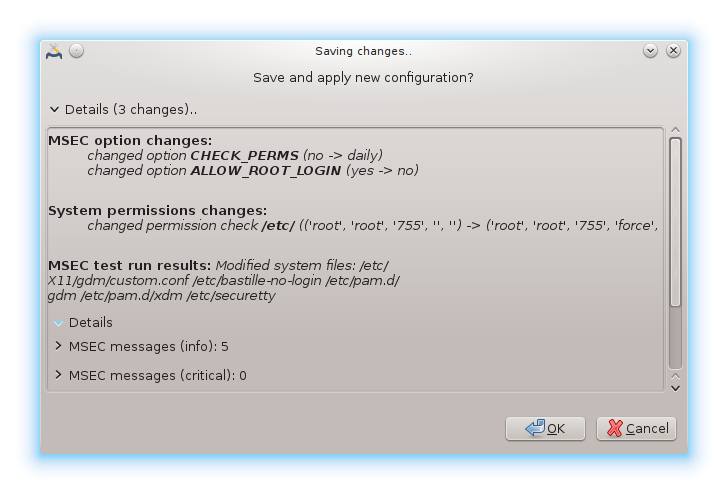

Ikke glem å lagre konfigurasjonen når du forlater msecgui ved hjelp av menyen . Hvis du har endret innstillingene, lar msecgui deg forhåndsvise endringene før du lagrer dem.

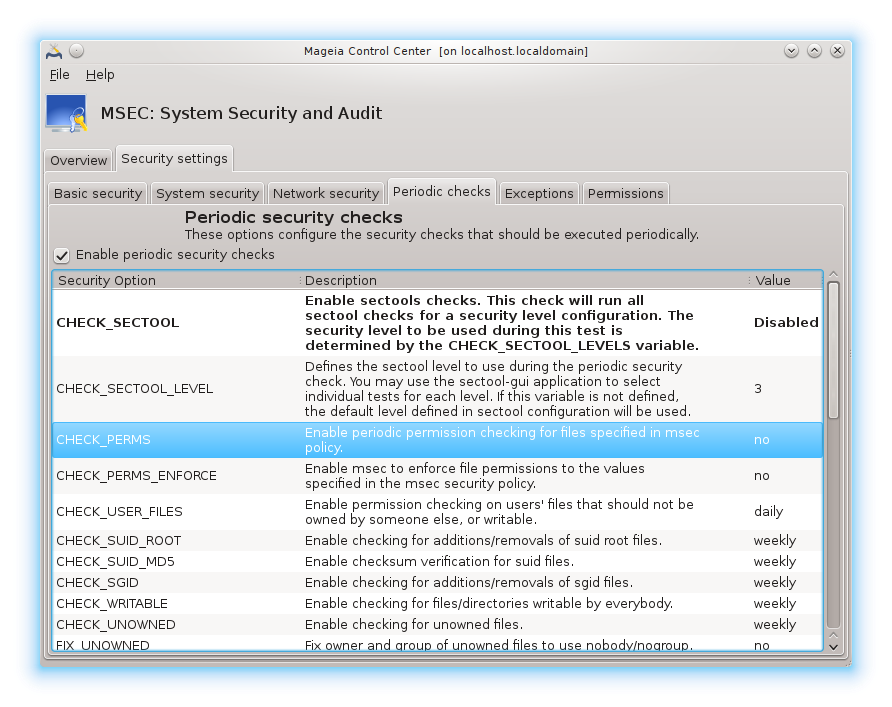

Periodiske kontroller tar sikte på å informere sikkerhetsadministratoren ved hjelp av sikkerhetsvarsler om alle situasjoner som msec mener er potensielt farlig.

Denne fanen viser alle periodiske kontrollene som er utført av msec og deres kjøre frekvens hvis boksen er avmerket. Endringer gjøres som i de forrige fanene.

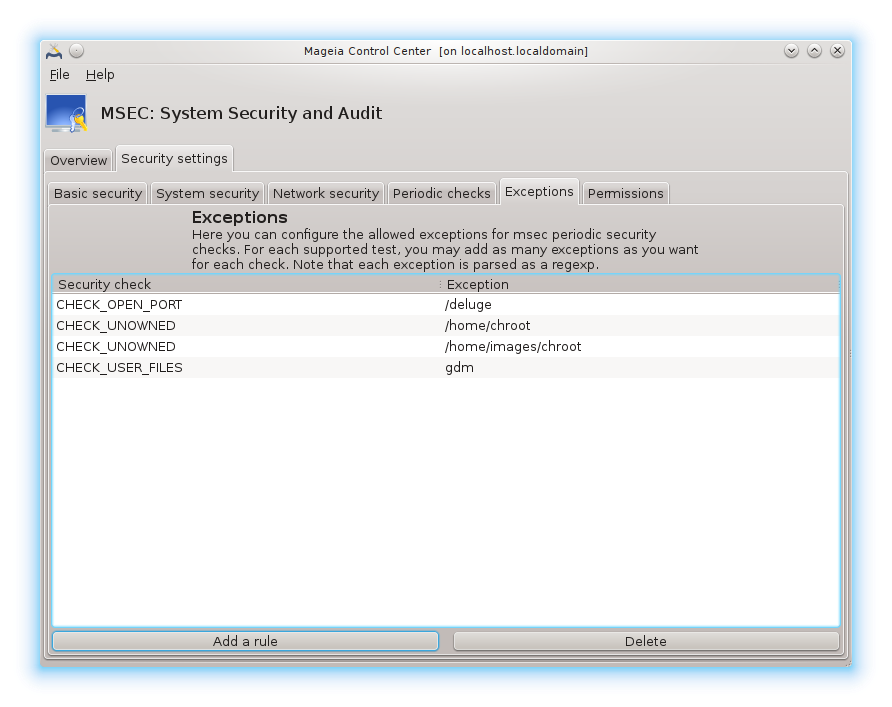

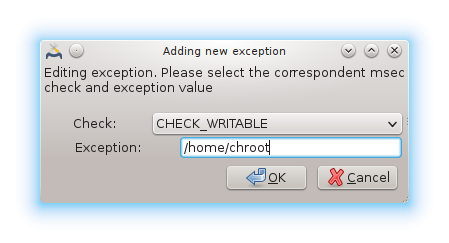

Noen ganger skyldes varselmeldinger kjente og ønskede situasjoner. I disse tilfellene er de ubrukelige og og det er bortkastet tid for administratoren. Denne kategorien lar deg lage så mange unntak som du vil unngå uønskede varslingsmeldinger. Det er åpenbart tomt ved første msekstart. Skjermbildet under viser fire unntak.

For å opprette et unntak, klikk på knappen

Velg ønsket periodisk sjekk i rullegardinlisten kalt Sjekk, og skriv inn unntaket i tekstområdet. Hvis du legger til et unntak, er åpenbart ikke definitivt, du kan enten slette det ved å bruke knappen i kategorien Unntak eller endre det med en dobbeltklikk.

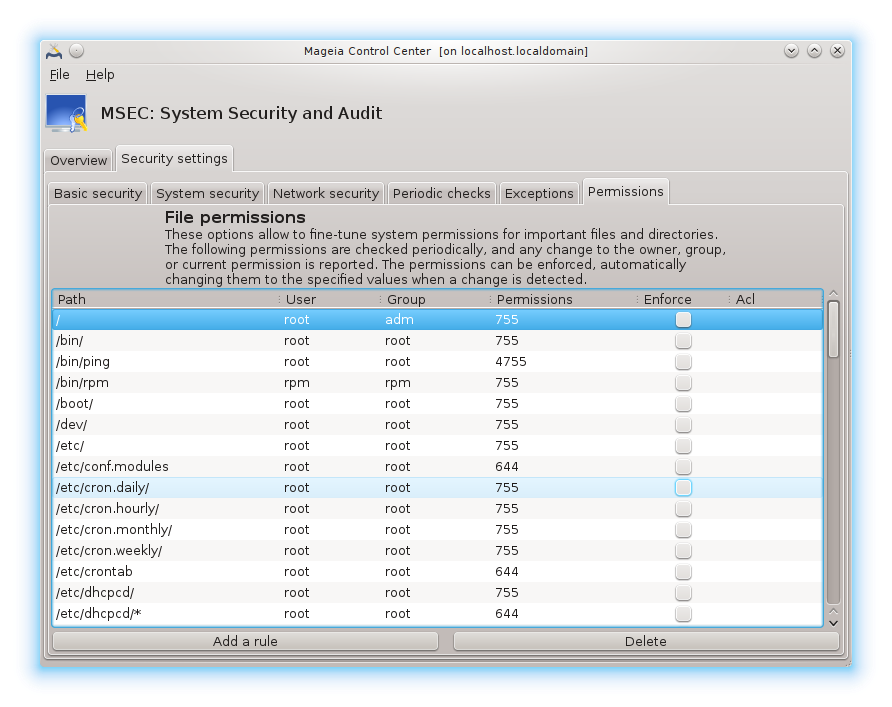

Denne kategorien er beregnet for kontroll og håndheving av fil- og katalogtillatelser.

Msec eier forskjellige tillatelsesnivåer (standard, sikker, ..), de

aktiveres med det valgte sikkerhetsnivået. Du kan opprette dine egne

tilpassede rettighetsnivåer, lagre dem i bestemte filer kalt

perm. < levelname>plassert i mappen / etc

/ security / msec /. Denne funksjonen er beregnet for

strømbrukere som krever en tilpasset konfigurasjon. Det er også mulig å

bruke kategorien som presenteres her etter å endre hvilken som helst

tillatelse du vil ha. Nåværende konfigurasjon er lagret i

/etc/security/msec/perms.conf. Denne filen inneholder

listen over alle tillatelse endringene som er gjort .

Standard tillatelser er synlige som en liste med regler (en regel per linje). Du kan se på venstre side, filen eller mappen berørt av regelen, deretter eieren, deretter gruppen og deretter tillatelsene gitt av regelen. For en gitt regel:

boksen Tving er ikke avmerket, msec kontrollerer bare om de definerte tillatelsene for denne regelen blir respektert og sender en varselmelding hvis ikke, men endrer ingen ting.

boksen Tving er avmerket, vil msec styre tillatelsene ved den første periodiske sjekk og overskrive de gamle tillatelsene.

Viktig

For at dette skal fungere, må alternativet CHECK_PERMS i kategorien Periodisk kontroll konfigureres tilsvarende.

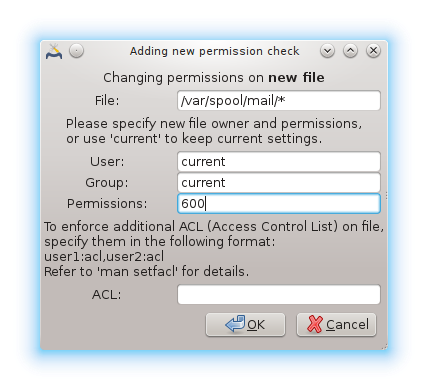

Hvis du vil opprette en ny regel, klikker du på knappen og fyller inn feltene som vist i eksemplet nedenfor. Joker * er tillatt i filfeltet. "Nåværende" betyr ingen endring.

Klikk på -knappen for å validere valget og ikke glem å lagre konfigurasjonen før du avslutter programmet ved hjelp av menyen . Hvis du har endret innstillingene, lar msecgui deg forhåndsvise endringene før du lagrer dem.

Notat

Det er også mulig å opprette eller endre reglene ved å redigere

konfigurasjonsfilen /etc/security/msec/perms.conf.

Obs

Endringer i fanen Tillatelser (eller direkte i konfigurasjonsfilen) tas med i betraktning ved den første periodiske kontrollen (se alternativet CHECK_PERMS i kategorien Periodisk kontroll. Hvis du vil at de skal tas med umiddelbart, bruk kommandoen msecperms i en konsoll med rotrettigheter. Du kan bruke før, msecperms -p-kommandoen for å se tillatelsene som vil bli endret av msecperms.

Obs

Ikke glem at hvis du endrer tillatelsene i en konsoll eller i en filbehandler, for en fil der boksen Tving er avmerket i fanen Tillatelser, vil msecgui skrive de gamle tillatelsene tilbake etter en stund, i samsvar med konfigurasjonen av alternativene CHECK_PERMS og CHECK_PERMS_ENFORCE i fanen Periodiske sjekker.

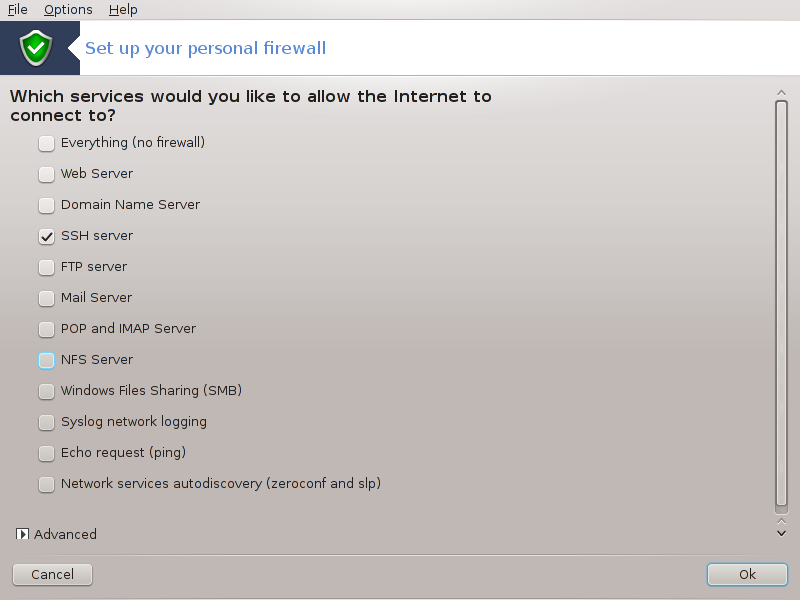

Dette verktøyet[44] finner du under kategorien Sikkerhet i Mageia Control Center, merket "Konfigurer din personlige brannmur". Det er det samme verktøyet i den første kategorien "Konfigurer systemsikkerhet, tillatelser og revisjon".

En grunnleggende brannmur er installert som standard med Mageia. Alle innkommende tilkoblinger fra utsiden er blokkert hvis de ikke er autoriserte. I det første skjermbildet ovenfor kan du velge tjenestene som eksterne tilkoblingsforsøk aksepteres for. For sikkerheten fjerner du den første boksen - Alt (ingen brannmur) - med mindre du vil deaktivere brannmuren, og bare sjekke de nødvendige tjenestene.

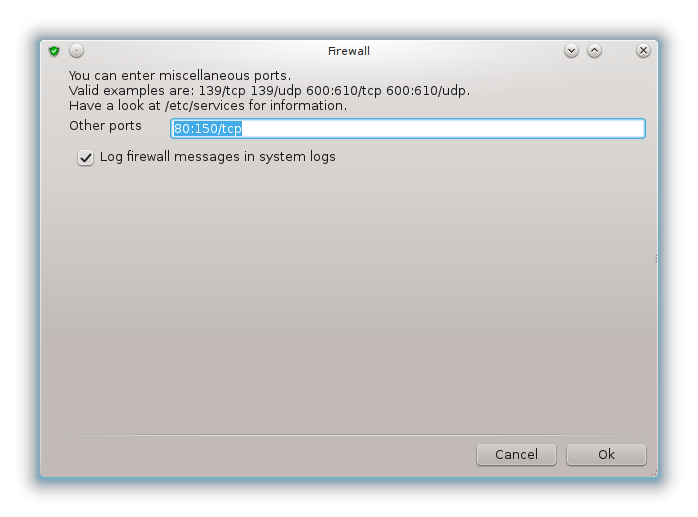

Det er mulig å taste inn portnummerene manuelt for å åpne de. Klikk på og et nytt vindu åpnes. I feltet Andre porter, skriv inn de nødvendige portene i henhold til disse eksemplene:

80 / tcp: åpne port 80 tcp protokoll

24000: 24010 / udp: Åpne alle porter fra 24000 til 24010 utp protokoll

De oppførte portene skal skilles med et mellomrom.

Hvis loggboksen Brannmurmeldinger i systemlogger er merket, blir brannmurmeldingene lagret i systemlogger

Notat

Hvis du ikke er satt opp somvert for bestemte tjenester (web- eller e-postserver, fildeling, ...) er det helt mulig å ikke ha noe kontrollert i det hele tatt, det anbefales til og med at det ikke hindrer deg fra å koble til Internett.

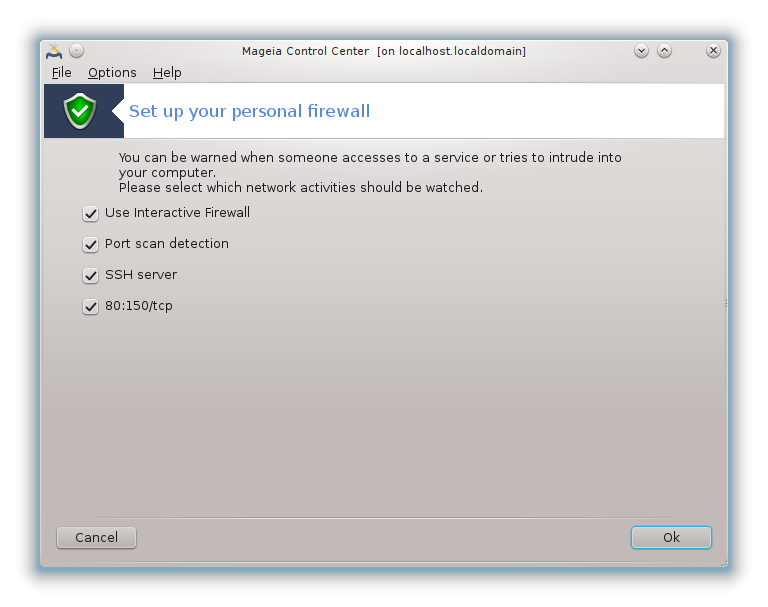

Neste skjerm omhandler alternativene for interaktiv brannmur. Disse funksjonene tillater deg å bli advart om tilkoblingsforsøk hvis minst den første boksen Bruk interaktiv brannmur er merket. Sjekk den andre boksen for å bli advart hvis portene er skannet (for å finne en feil et sted og gå inn i maskinen). Hver boks fra den tredje tilsvarer en port du åpnet i de to første skjermene; I skjermbildet nedenfor er det to slike bokser: SSH-server og 80: 150 / tcp. Kontroller at de skal varsles hver gang en tilkobling forsøks på disse portene.

Disse advarslene er gitt av varsler i popup-vinduer via nettverksappleten.

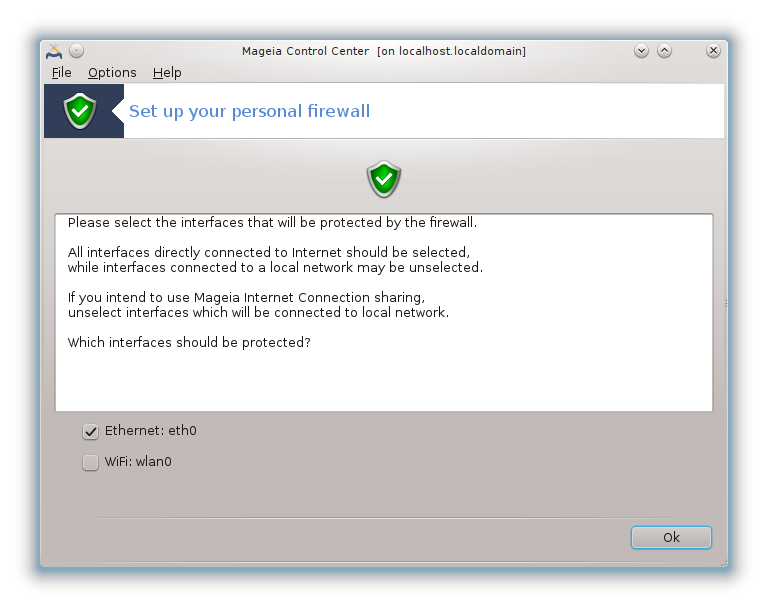

I det siste skjermbildet velger du hvilke grensesnitt som er koblet til Internett og må beskyttes. Når OK-knappen er klikket, lastes de nødvendige pakkene ned.

Tips

Hvis du ikke vet hva du skal velge, ta en titt i MCC-fanen Nettverk & Internett, ikonet Sett opp et nytt nettverksgrensesnitt.

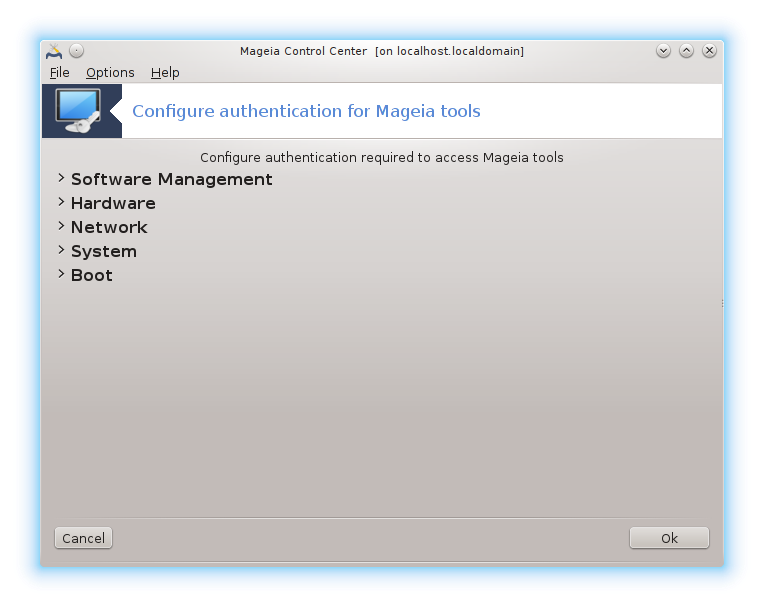

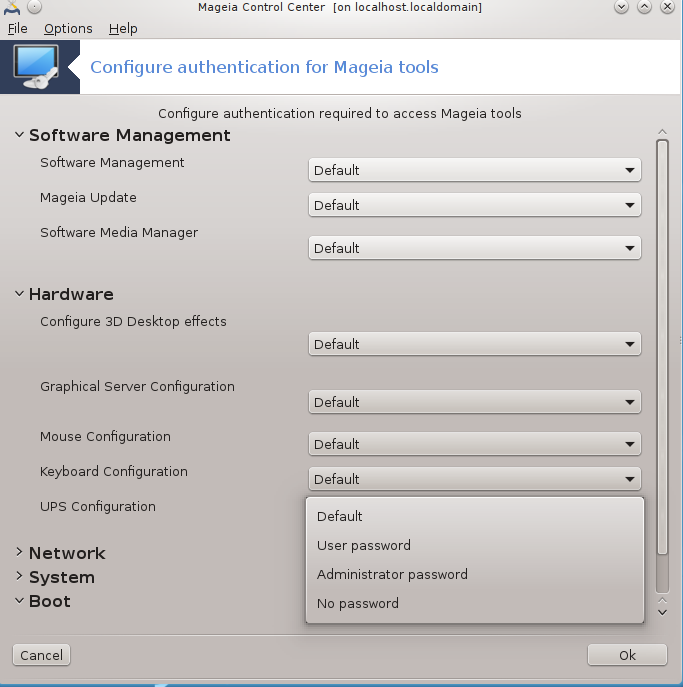

Dette verktøyet [45]finnes i Mageia Control Center under system-fanen Sikkerhet.

Det gjør det mulig å gi de vanlige brukerne de nødvendige rettighetene til å utføre oppgaver som vanligvis gjøres av administratoren.

Klikk på den lille pilen foran elementet du vil slippe:

De fleste av verktøyene som er tilgjengelige i Mageia Control Center, vises i venstre side av vinduet (se skjermbilde ovenfor) og for hvert verktøy gir en nedtrekksliste på høyre side valget mellom:

Standard: Lanseringsmodusen avhenger av det valgte sikkerhetsnivået. Se i samme MCC-faneblad, verktøyet "Konfigurer systemets sikkerhet, tillatelser og revisjon".

Brukerpassord: Brukerpassordet må oppgis før verktøyet starter.

Administrator passord: root passordet må oppgis før verktøyet starter.

Ingen passord: Verktøyet blir lansert uten å spørre om passord.

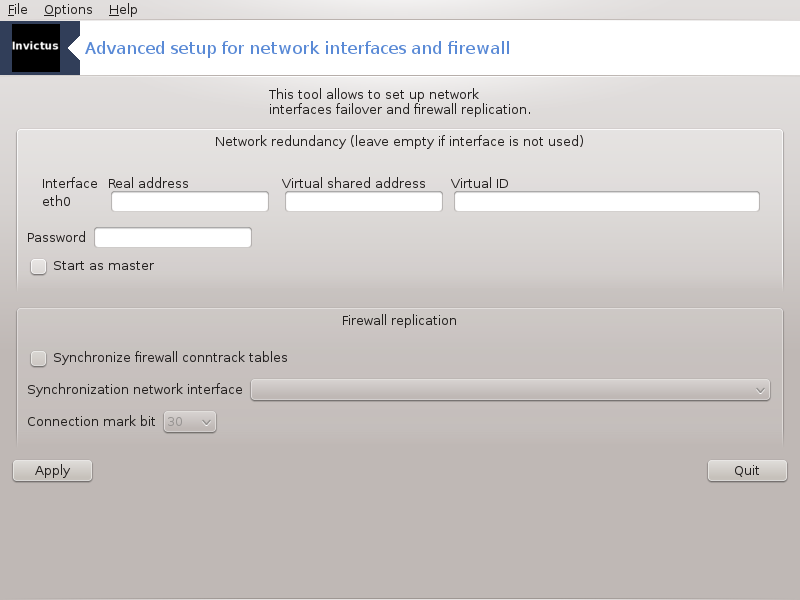

Denne siden har ikke blitt skrevet ennå pga mangel på ressurser. Hvis du tror du kan skrive denne hjelpen, vennligst kontakt Doc teamet. Takk på forhånd.

Du kan starte dette verktøyet fra kommandolinjen ved å skrive drakinvictus som root.

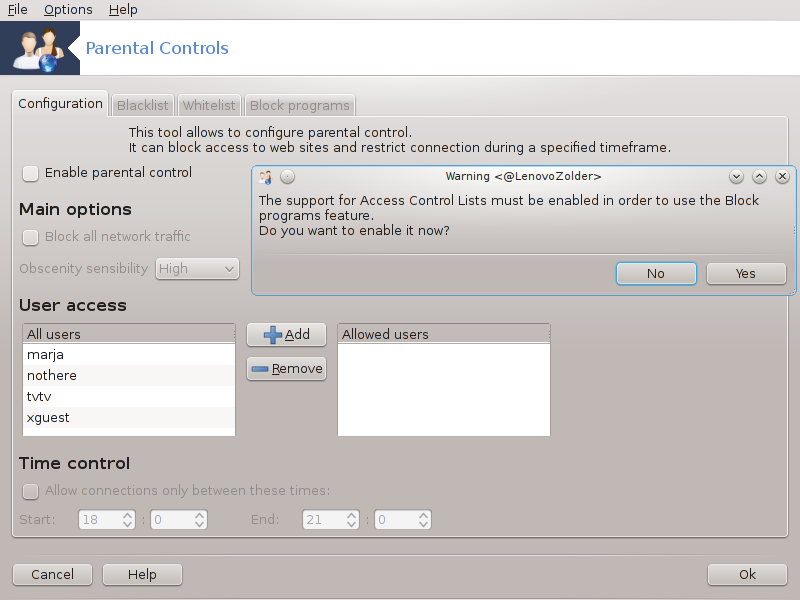

Dette verktøyet[46] finnes i Mageia Control Center, under Sikkerhet-fanen, merket Foreldrekontroll. Hvis du ikke ser denne etiketten, må du installere drakguard-pakken (ikke installert som standard).

Drakguard er en enkel måte å sette opp foreldrekontroll på datamaskinen din for å begrense hvem som kan gjøre hva, og på hvilke tider av dagen. Drakguard har tre nyttige egenskaper:

Det begrenser nettilgang til navngitte brukere for å angi tider på dagen. Det gjør dette ved å kontrollere shorewall brannmur som er bygget inn i Mageia.

Det blokkerer utførelse av bestemte kommandoer ved nevnte brukere, slik at disse brukerne bare kan utføre det du aksepterer dem kunne å gjøre.

Det begrenser tilgang til nettsteder, både manuelt definert gjennom svartelister / hvitelister, men også dynamisk basert på innholdet på nettstedet. For å oppnå dette bruker Drakguard den ledende opensource foreldrekontroll-blokkereren DansGuardian.

Advarsel

Hvis datamaskinen inneholder harddiskpartisjoner som er formatert i Ext2, Ext3 eller ReiserFS-format, ser du et popup-tilbud for å konfigurere ACL på partisjonene dine. ACL står for tilgangskontrolllister, og er en Linux-kjerne-funksjon som tillater tilgang til individuelle filer til å være begrenset til navngitte brukere. ACL er innebygd i Ext4 og Btrfs filsystemer, men må aktiveres som et alternativ i Ext2, Ext3 eller Reiserfs partisjoner. Hvis du velger "Ja" til denne meldingen, vil drakguard konfigurere alle partisjonene dine for å støtte ACL, og vil da foreslå at du starter på nytt.

: Hvis den er avmerket, er foreldrekontrollen aktivert, og tilgangen til kategorien Blokkeringsprogrammer åpnes.

: Hvis den er avmerket, er alle nettstedene blokkert, unntatt de som er i fanen hviteliste. Ellers er alle nettstedene tillatt, unntatt de i svartelisten.

: U Brukere på venstre side vil ha tilgang til dem i henhold til reglene du definerer. Brukere på høyre side har ubegrenset tilgang, slik at voksne brukere av datamaskinen ikke er ubehagelige. Velg en bruker i venstre side og klikk på for å legge til ham / henne som en tillatt bruker. Velg en bruker i høyre side og klikk på tfor å fjerne ham / henne fra de tillatte brukerne.

Hvis det er avmerket, er internettilgang tillatt med begrensninger mellom Start tid og Slutt tid. Den er helt blokkert utenfor dette tidsvinduet.

[43] Du kan starte dette verktøyet fra kommandolinjen ved å skrive msecgui som root.

[44] Du kan starte dette verktøyet fra kommandolinjen ved å skrive drakfirewall som root.

[45] Du kan starte dette verktøyet fra kommandolinjen ved å skrive draksec som root.

[46] Du kan starte dette verktøyet fra kommandolinjen ved å skrive drakguard som root.